热门主题

欧盟发布5G网络威胁图谱

2019-12-27 15:49:1120975人阅读

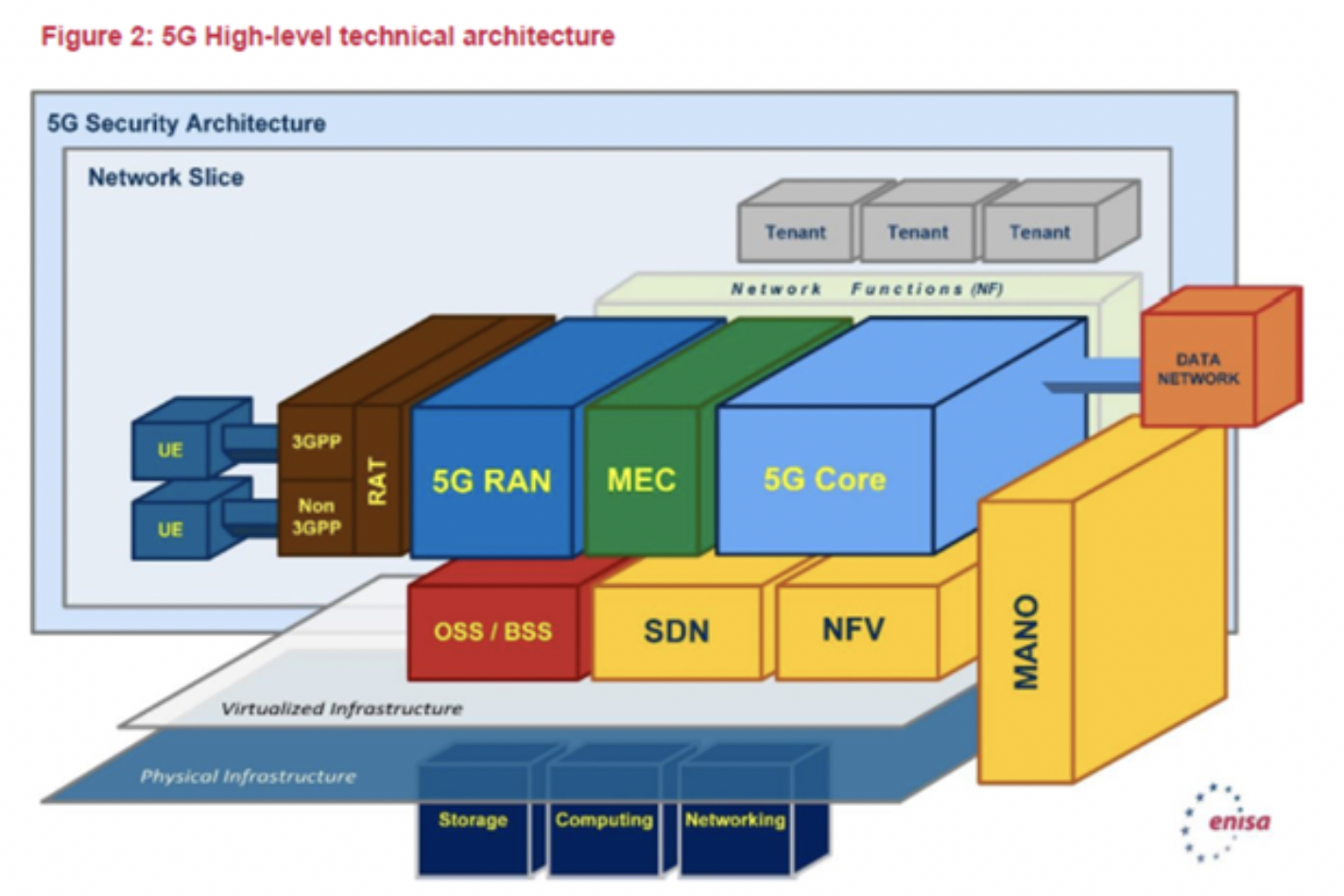

2019年11月,ENISA发布了题为《Threat Landscape of 5G Networks》的报告,分析了5G网络所存在的安全威胁。报告中描述了5G网络安全威胁图谱和5G网络在安全方面的挑战。加入了创建综合5G架构、识别重要资产(资产图表)、对影响5G的威胁进行评估(威胁图表)、识别资产暴露的程度(威胁-资产映射)、以及威胁源动机的初步评估。

5G网络技术架构

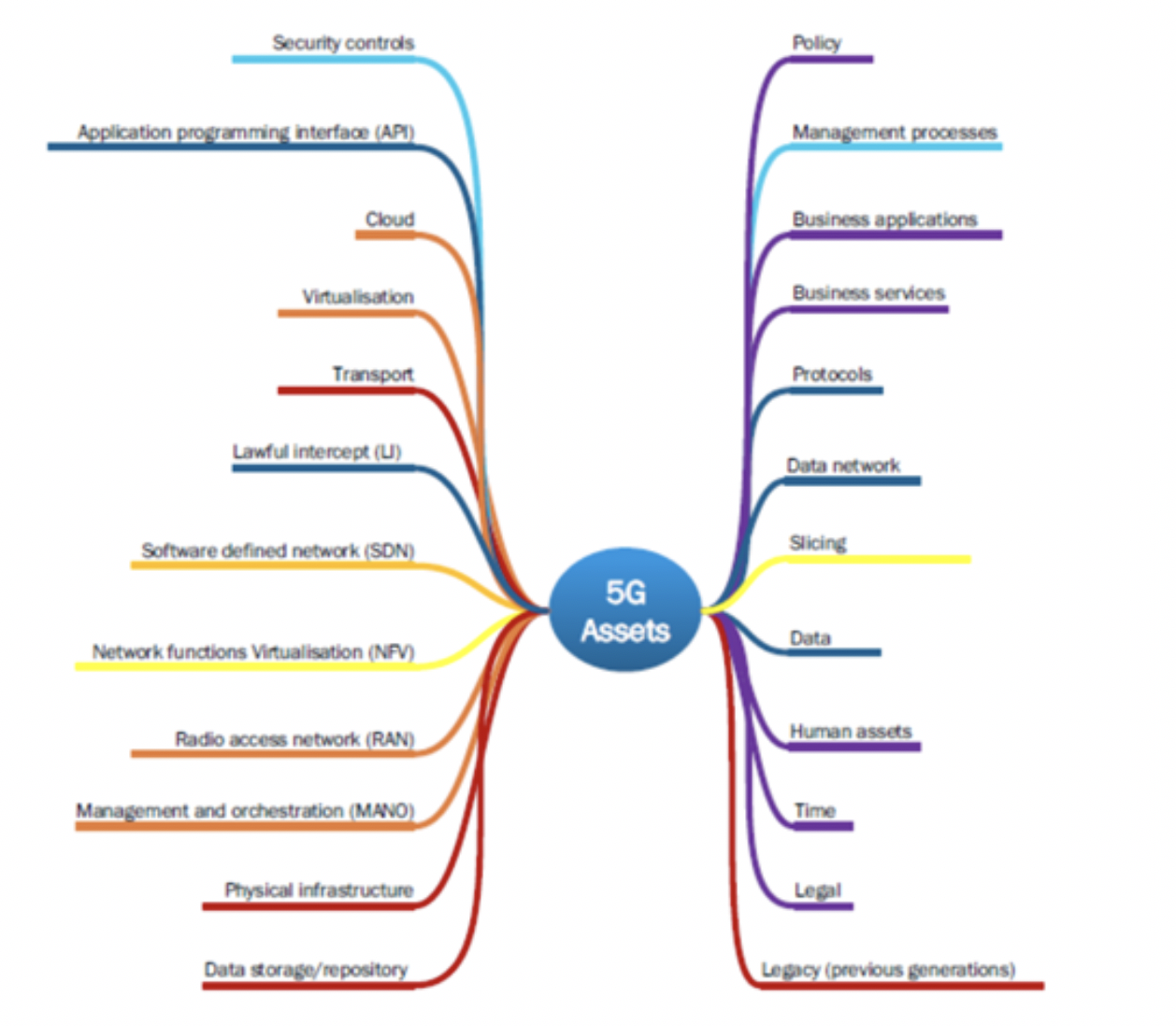

资产

5G中的资产种类包括:

· 策略(policy)。

· 管理过程(Management processes)。

· 商业应用(business application)。

· 商业服务(business services)。

· 协议(protocol)。

· 数据网络(data network)。

· 切片(slicing)。

· 数据(data)。

· 人类资产(human assets)。

· 时间(time)。

· 法律相关(legal)。

· 遗留资产(lagacy)。

· 数据仓库(data storage)。

· 物理基础设施(physical infrastructure)。

· 管理和编排(Management and orchestration,MANO)。

· 无线接入网(Radio Access Network,RAN)。

· 网络功能虚拟化(NFV)。

· 软件定义网络(SDN)。

· 合法侦听(Lawful Interception,LI)。

· 传输(Transport)。

· 虚拟化(Virtualisation)。

· 云。

移动多接入边缘计算(Multi-access Edge Computing,MEC)。

应用程序接口(Application Programming Interfaces,APIs)。

安全控制。

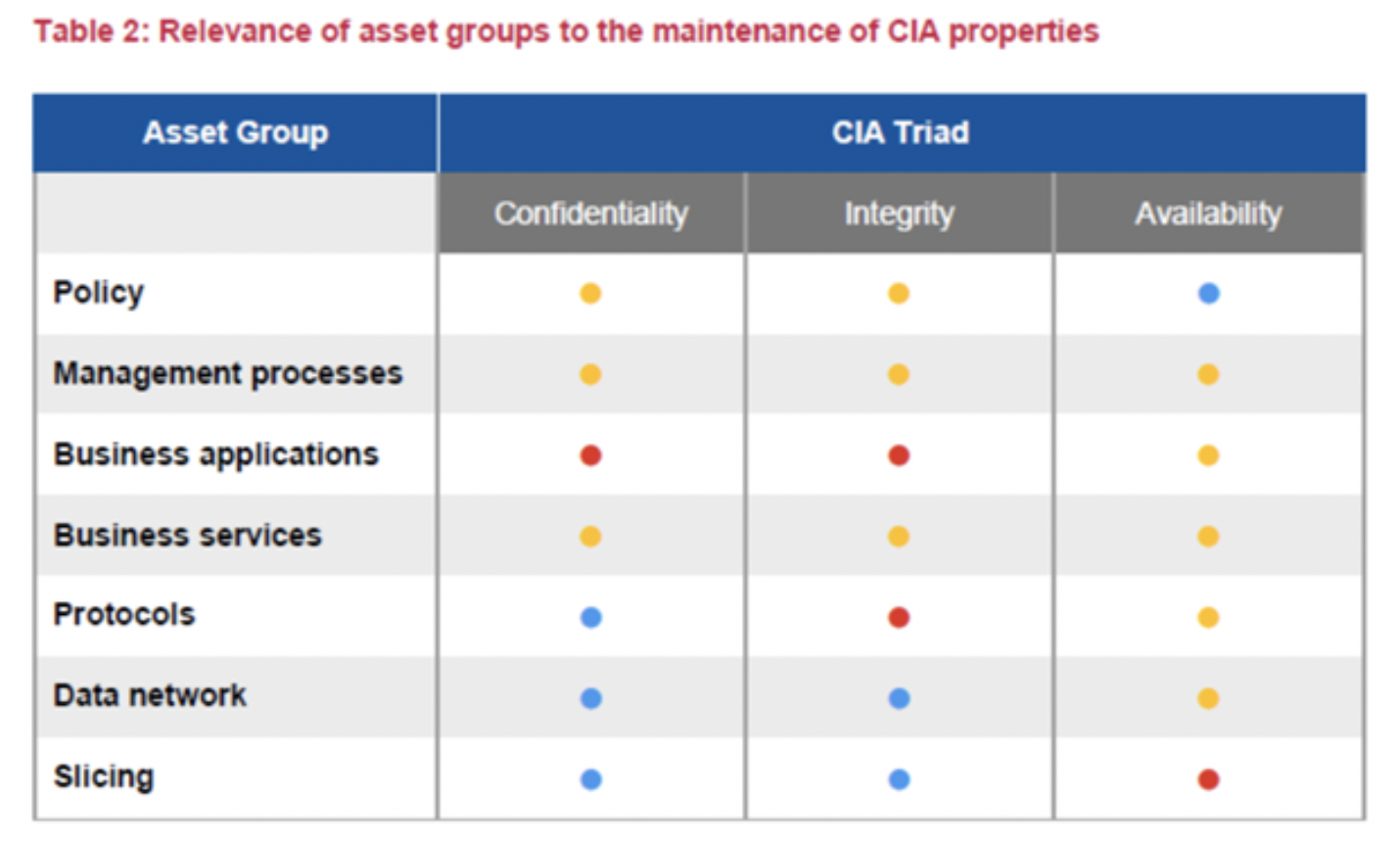

资产与CIA的关系

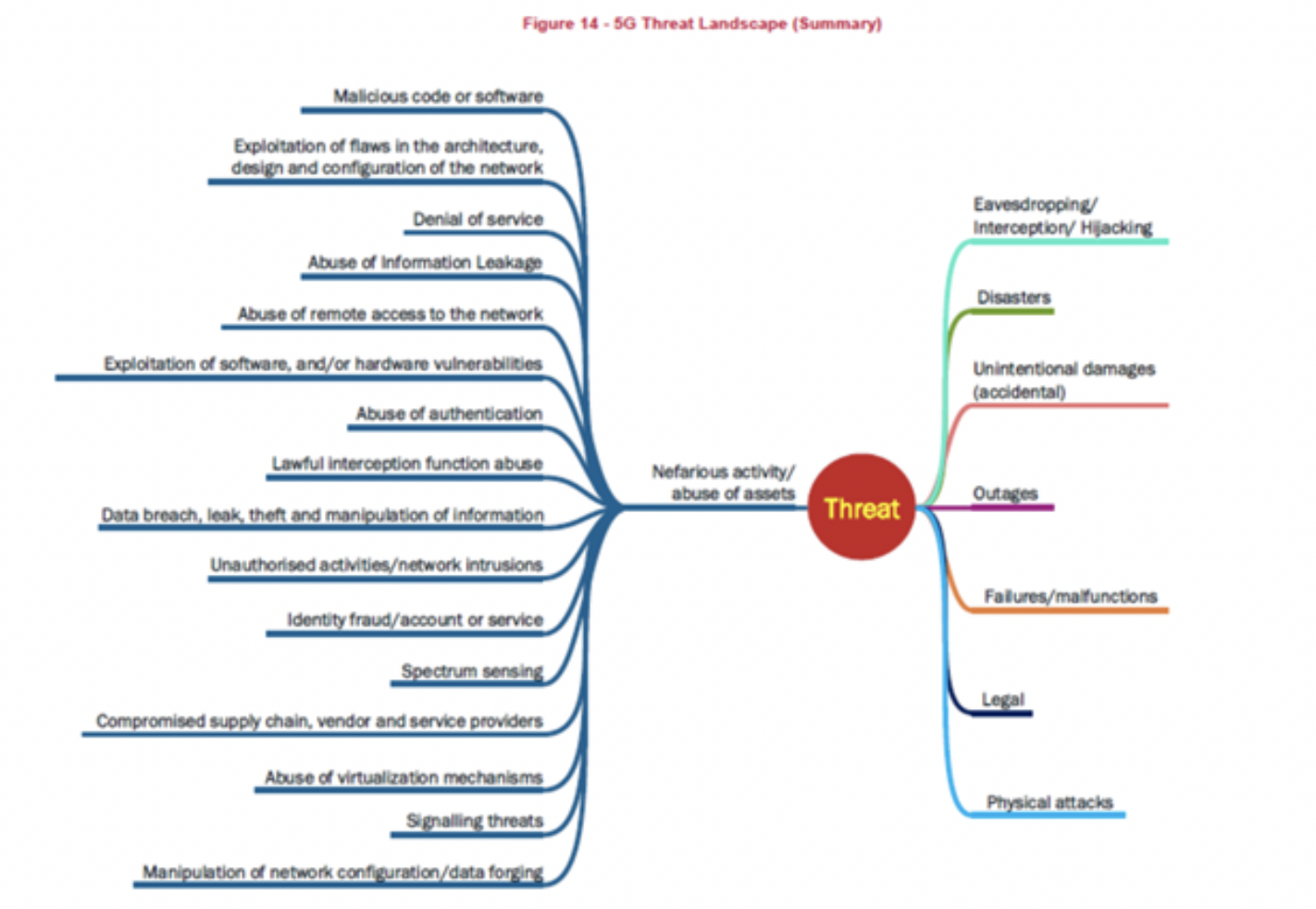

5G威胁

1、核心网威胁

· 滥用远程访问。

· 认证流量剧增。

· 滥用用户认证、授权数据。

· 滥用位于第三方服务的网络功能。

· 滥用合法监听功能。

· API利用。

· 网络、服务和安全架构和规划不合理。

· 错误配置或配置不充分的系统和网络引发的威胁。

· 与漫游互连相关的欺诈场景。

· 横向运动。

· 内存碎片。

· 网络流量操纵、网络监听和信息收集。

· 网络配置数据的操纵。

· 核心网组件的恶意洪泛攻击。

· 流量的恶意转移。

· 网络资源编排的恶意操纵。

· 审计工具误用。

· 共享资源的欺诈性使用。

· 恶意网络功能的注册。

· 流量嗅探。

· 侧信道攻击。

2、接入网威胁

· 滥用频谱资源。

· ARP污染(投毒)。

· 伪造的接入网节点。

· 洪泛攻击。

· IMSI攻击。

· 感染无线电频率。

· MAC欺骗。

· 接入网配置数据操纵。

· 无线电干扰。

· 无线流量操纵。

· Session(会话)劫持。

· 信号欺骗。

· 信号风暴。

3、边缘计算威胁

· 错误或伪造的MEC网关。

· 边缘节点过载。

· 滥用边界开放API接口。

4、虚拟化威胁

· 滥用数据中心互联协议。

· 滥用云计算资源。

· 网络虚拟化绕过。

· 虚拟化主机滥用。

5、物理基础设施威胁

· 硬件设备操纵。

· 影响网络基础设施的自然灾害。

· 网络基础设施的物理破坏。

· 来自访问MMO设备的第三方人员的威胁。

· UICC格式利用。

· 用户设备被黑的威胁。

6、通用威胁

· DOS(拒绝服务攻击)。

· 数据泄露、窃取破坏和信息操纵。

· 窃听。

· 利用软件和硬件的漏洞。

· 恶意代码或恶意软件。

· 供应链、厂商和服务提供商被黑的威胁。

· 有针对性目标的威胁。

· 利用安全、管理和运营过程的漏洞。

· 滥用认证。

· 身份窃取或欺骗。

5G威胁图谱