热门主题

RSAC 2020 现场直击(四)| 与新冠病毒同时引发讨论的,还有这些话题

2020-03-02 11:53:2919070人阅读

美国当地时间2月28日,为期5天的RSA Conference 2020在旧金山落下帷幕。以此同时,百度安全2020哥伦布之旅圆满抵达目的地,五天来,透过来自百度安全直击一线的RSAC 2020图文直播,百余名华人安全圈的领军者在这艘“非常版”的线上游轮上经历了一场关乎2020网络安全大势的思维碰撞之旅。

新冠病毒的蔓延为彼时的旧金山蒙上一层阴影,据美国当地IT媒体Government Technology称,尽管RSA的最大担忧通常涉及数字病毒,但今年最大的担忧则是“真正的担忧”。与新冠病毒同时引发讨论的,还有网络安全这些话题。百度安全节选整理如下:

工控安全知多少:不至严峻,问题也不少

由于工业网络威胁(the industrial cyberthreat)格局当下伴随威胁组织、漏洞、攻击方式的层出不穷而不断发生变化,Dragos公司CEO Robert Lee分享了工业控制系统ICS(industrial control system)安全的发展趋势、面临威胁和案例经验。Dragos公司是一家专注于ICS保护的咨询机构和网络服务提供商。

他的核心观点如下:

v 认知工业网络攻击原理,与检测跟踪攻击本身同等重要。这可以有效阻断二次攻击,城门不可二次失火。

v 认知与现实的差异。工控系统安全之脆弱性,呈现给大家的只是关乎工控协议(ICS Protocol)的冰山一角(24%),实际问题要严峻很多,余下76%的问题深埋于ICS内部。而在所有的问题中,74%的漏洞所身处的网络可以被攻破。

v ICS网络安全形势虽不至严峻,问题也不少。Lee认为,一方面,有一半左右报告出来的问题并不会造成实质性威胁,另一方面,55%的漏洞威胁有补丁了,但是防范的内生补救机制暂时缺位,更何况,这些补丁中还有26%存在重大的纰漏,比如错误的补丁、错误的漏洞、错误的进程和设备等;更有26%的漏洞威胁压根没有补丁,近乎裸奔。

v ICS威胁正在扩散,多国关键基础设施面临威胁。Dragos公司统计了当下11个ICS威胁活跃组织,其中,Parisite于2019年10月被发现,攻击目标包括航空航天、石油、天然气在内的多个关键基础设施部门,通过入侵VPN漏洞,在美国、中东、欧洲、澳大利亚进行侦察活动。另一个威胁组织Wassonite则通过攻破IT设施,对印度、韩国、日本的电力、核能等工控系统发起攻击。伴随地缘政治紧张局势的升级,针对ICS的网络攻击威胁正在扩散。令人惊讶的是,11个威胁组织中的7个横向相互交叉,攻击边界进一步模糊。

v 复杂攻击需多链条协同,互联网成重要威胁源头。诸多安全事件表明,威胁组织极大比例的从互联网直接入侵工控系统,此外工控系统供应商(supply chain providers)的漏洞已成为威胁源之一。

供应链视角下的开源生态安全

开源软件在过去几年内大小问题不断,而问题仍在继续。微软Azure的CTO Mark Russinovich在一场关于提升开源生态系统安全性的议题中表示,开源生态系统并没有什么竞争者,业界应该加强合作,让整个生态更加安全,更加健康。

“客户并不在在乎我们部署在什么平台上,他们只在乎我们确保他们业务的安全。我们整理其核心观点如下:

v “开源”是一个庞大的生态系统,需从供应链视角去考量各个特定部署节点。类比食物供应链,农民——采购商——分发商——消费者,映射到开源软件供应链,源代码开发者——源代码存储库——程序开发者——最终用户。当然,这只是一个简单的映射关系,实际情况会更加复杂,涉及成百上千的参与者。此外,软件供应链也存在循环(Loops)。我们需要考量以下问题:

如何确保唯有经验证可信赖的代码和安装包方可进入供应链?

如何获知供应链中的全部参与者?

当有人声称基于代码审查确保可信赖时,我们如何相信他们?

如何评估漏洞可能导致的影响,与之配合的回滚(rollback)机制如何设置?

v 揪出漏洞的方法。当我们谈论漏洞时,它们可能涉及代码凭证、输入验证不当、攻击者上传/执行任意代码、DDoS攻击等场景。这里,Russinovich特别指出恶意软件利用与现有开源安装包类似的通用名称进行技术抢注(typos quatting),既而进入供应链的方式。解决方案包括静态分析(CodeQL、Snyk)、动态模糊测试(Google OSS-fuzz)。

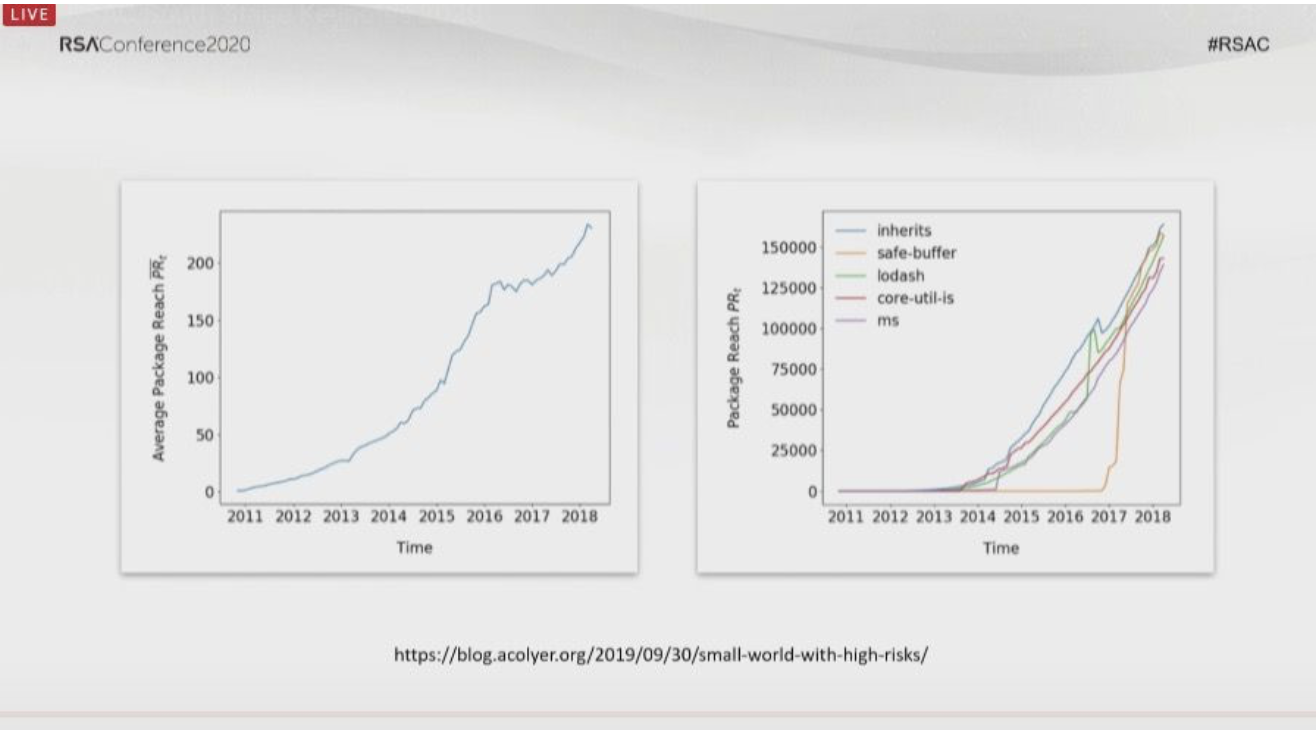

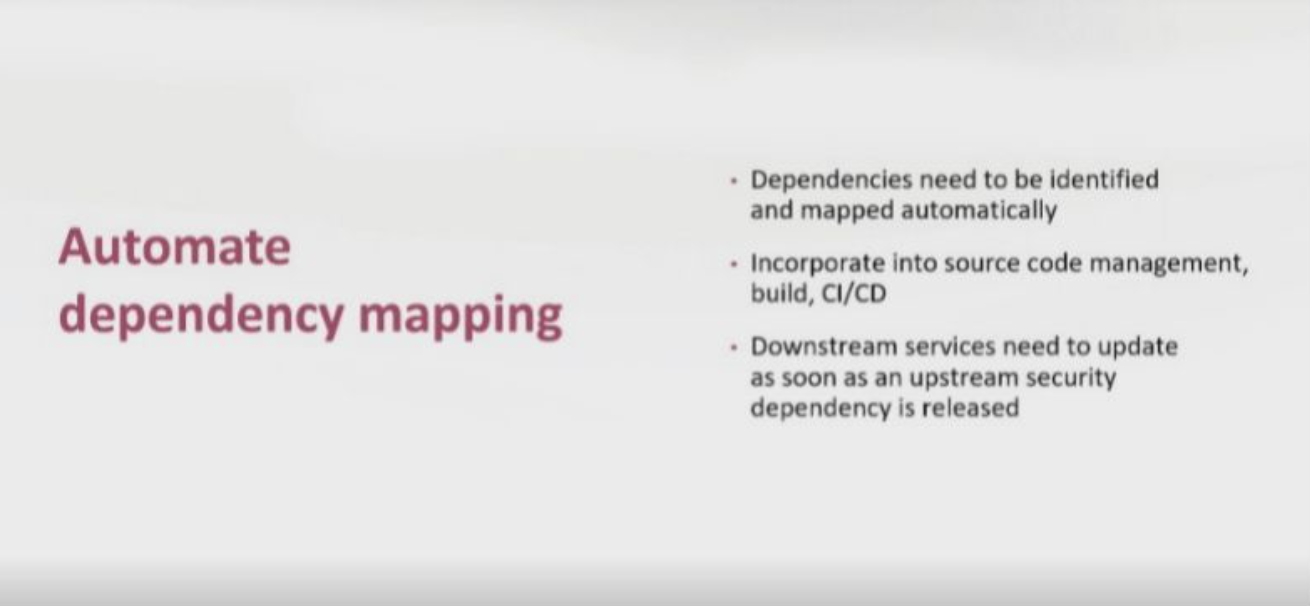

v 了解依赖关系很重要,对其进行自动化映射管理。生态系统中一个非常有趣的现象,一件事情一旦变得流行,它会变得更加流行,一个软件包一旦流行,其所依赖的软件包(dependent packages)越多。据统计,生态中引用最多的5个软件包,涉及依赖软件包高达150,000个!著名的EHT(Event Horizon Telescope)黑洞观测项目,原始直接贡献者只有15个,但呈现在依赖关系图中的贡献者则高达24,405个!因此,为了及时获知依赖关系,需要对其进行自动化映射管理,且纳入源代码管理的范畴。一旦上游安全依赖软件包发布,下游相关服务需要在第一时间更新。

v 构建系统及软件包管理器的重要性,可类比一个粮食杂货铺遭遇“投毒”事件,回到食物供应链的对比,农民在耕种环节做了正确的事情,运输环节也并无纰漏,结果到了存储即将售卖环节出了问题。

开源生态链中类似案例众多,例如,由于在RubyGems.org账户使用了一个不安全的、重复使用的密码,密码的泄露,导致rest-client中的某软件包遭遇后门;

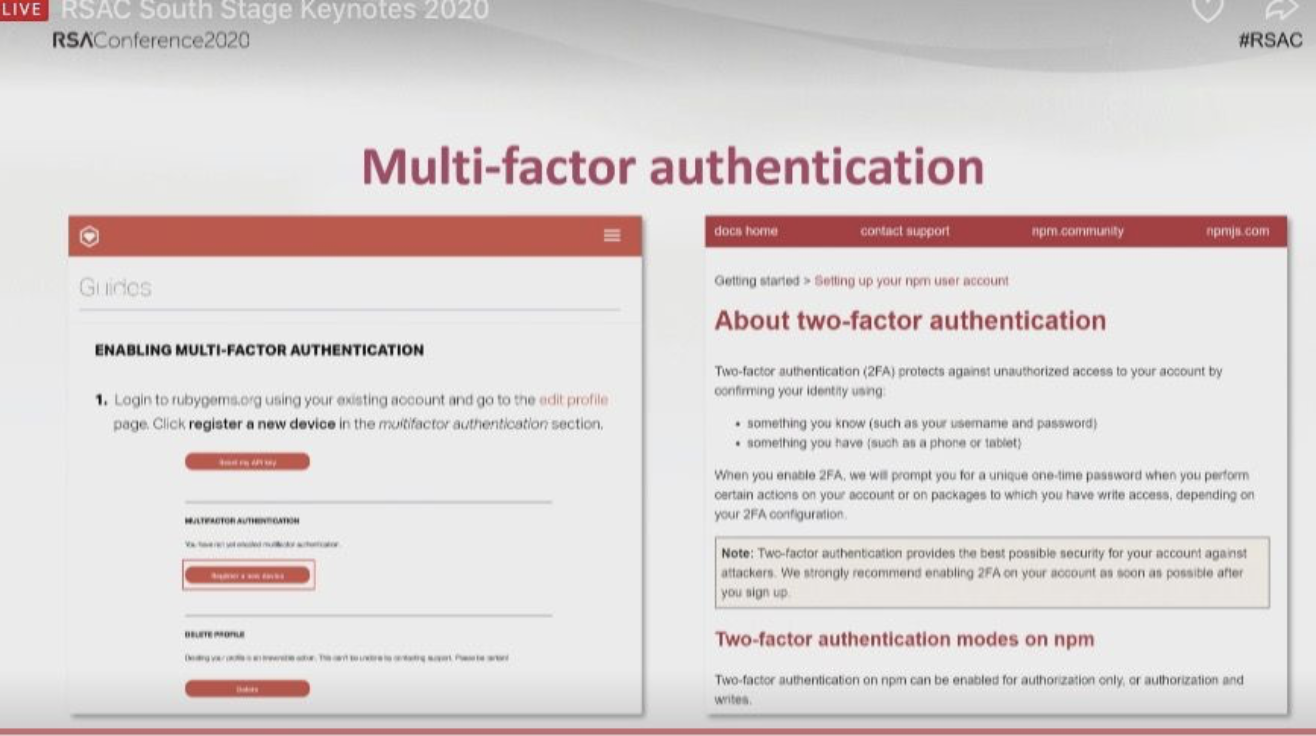

再例如,Ubuntu背后公司Canonical的源代码分发账户遭遇破坏。Russinovich建议所有的软件包管理器都应支持多因子身份认证(Multi-factor authentication),比方说两因子身份认证(2FA),且强制推行;

再例如,构建篡改,这是一个棘手的技术性问题,微软正在参与一项“可复制的构建”(reproducible builds)工作并将其推向行业,以确保软件包从构建到发布的整个链条中没有遭遇篡改。

Russinovich同时提及了镜像存储库(Mirror repositories)。

AI安全:算法的选择其实没有那么重要?

AI为网络安全带来的全新机遇与挑战,是RSA 2020上另一热门话题。

一方面,新技术的应用所带来的挑战超出传统安全边界与认知范畴。诚如语音安全公司Pindrop公司CEO Vijay Balasubramaniyan在本届RSA期间利用深度学习“伪造”了一段美国总统特朗普的语音。Balasubramaniyan表示,仅需几分钟的声音样本,足以训练深度学习系统合成一段令人信服的语音片段,可以想象这种场景对于大选的影响。

另一方面,利用人工智能可以提升网络安全防御能力,类似话题已陈述太多遍,是时候谈谈解决问题的具体机制,以及实施过程中应避免哪些“坑”了。

据CNET旗下IT网站TechRepublic报道,RSA首席技术官Zulfikar Ramzan在其主持的一场密码学专家圆桌讨论中,指出当下诸多企业在实施AI过程发生顺序错乱。

“他们将所有时间花在了算法上,花在功能上的寥寥无几,花在数据上的则没有人了。”

Ramzan建议,依据优先级,正确实施AI的顺序为:

首先,确定用于培训和验证的高质量数据集(Identify quality data sets for training and validation)

其次,建立专业领域知识(Establish domain expertise)

再次,选择分析功能(Select the features for the analysis)

最后,选择一种算法(Choose an algorithm)

Ramzan认为,安全团队和数据科学家部署AI安全,应该从强大的数据集和对业务目标的清晰理解开始,“一旦正确地做到了这两点,算法的选择几乎没有什么意义了,通常而言,大多数好的算法在特定时间内的表现差别率不到1或2%。”

"Once you've got those two things right, the algorithm you choose to make sense of the data is almost immaterial," he said. Most of the good algorithms will perform within 1 or 2% of each other on a given day."

至此,2020百度安全“非常版”哥伦布之旅圆满落下帷幕。诚挚感谢百度研究院Yueqiang Cheng、Shengjian Guo、Zhisheng HU、Zhenyu Zhong、Peng Li、Huibo Wang等同学以及某低调神秘大佬为期5天直击一线的精彩图文讲解。致敬直播军团!

期待大家2021年再聚首!