热门主题

从数百个URL下载Payload:新型Dridex木马变种分析

2020-08-28 14:59:2213597人阅读

一、概述

在几天之前,FortiGuard实验室捕获了一个网络钓鱼活动,其中的电子邮件附件包含恶意Microsoft Excel文档,用于传播Dridex的新变种。Dridex是一种木马恶意软件,也称为Bugat和Cridex,它可以从受感染的计算机中窃取受害者的网上银行和系统信息。

我对Excel文档和Excel文档中的恶意宏下载的Dridex Payload文件进行了深入分析。在这篇文章中,我们将重点关注恶意宏如何下载Dridex,Dridex Payload如何启动,恶意软件用于执行反分析的技术,以及从受害者的计算机中收集了哪些信息、如何收集信息、如何发送到C2服务器。

二、恶意Excel分析

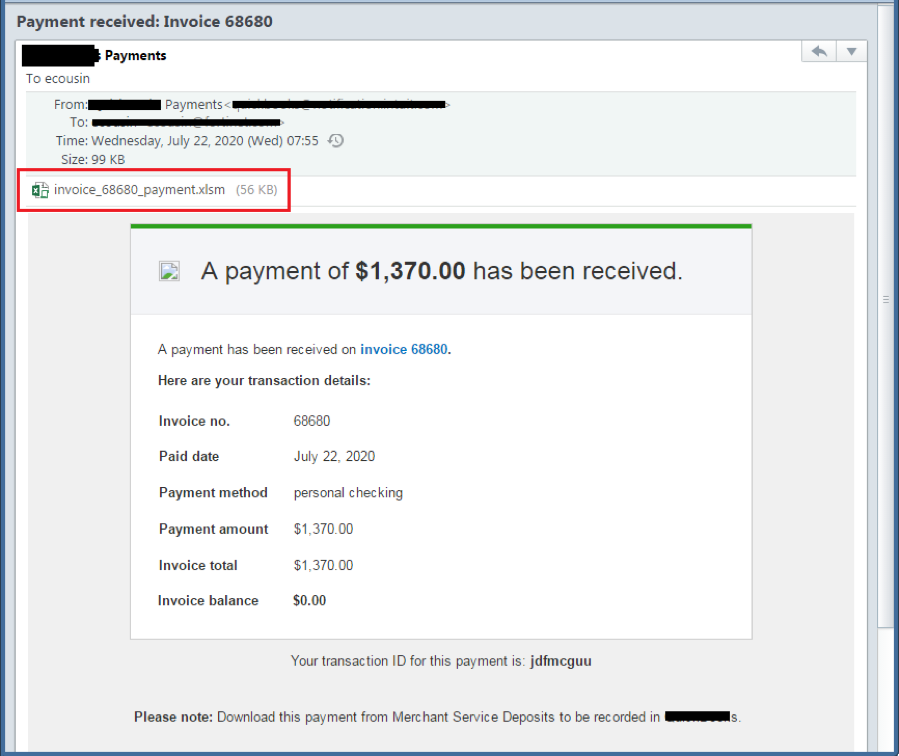

我在本地的邮件客户端中打开后,下图展示了检测到的钓鱼邮件。该邮件伪装成付款请求邮件,其中包含恶意仿冒的Excel发票文件。一旦受害者双击附件,Microsoft Office Excel就会打开它。

网络钓鱼邮件内容:

除了附件之外,电子邮件正文中还包含超链接。如果点击超链接,同样会下载相同的Excel文件。

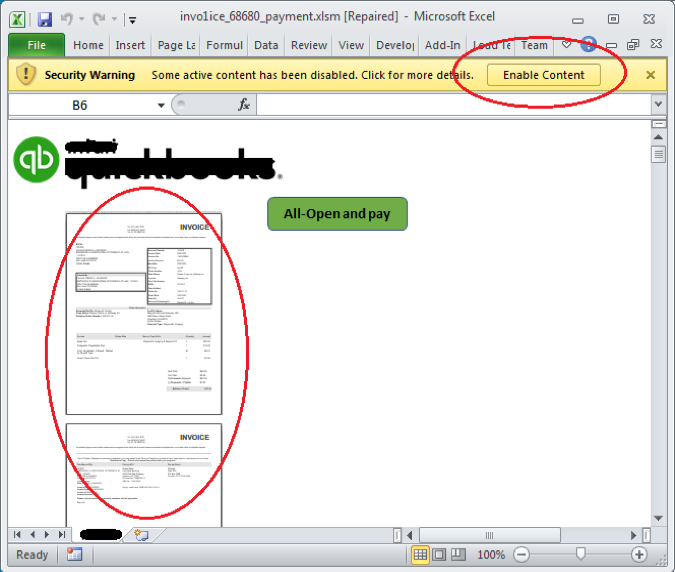

如下图所示,Microsoft Excel显示出安全警告的黄色提示信息,这意味着打开的文件包含有风险的活动内容,例如VBA宏。但是,一旦受害者点击了“启用内容”按钮,危险内容就会被加载,甚至自动执行。Excel文档故意在文件中显示模糊的发票,以促使受害者单击按钮,以更清楚地查看发票。

在Office Excel进程中打开附件:

根据我的分析,这个文件包含恶意宏(VBA代码),可以通过两种方式执行宏。第一种是通过单击绿色的“All-Open and pay”按钮来执行恶意VBA代码。另一种方法是,当发生Layout事件时,它具有私有的Formsa_Layout()函数来处理执行恶意VBA代码的事件。当受害者处理文件时,这类布局事件会发生多次。

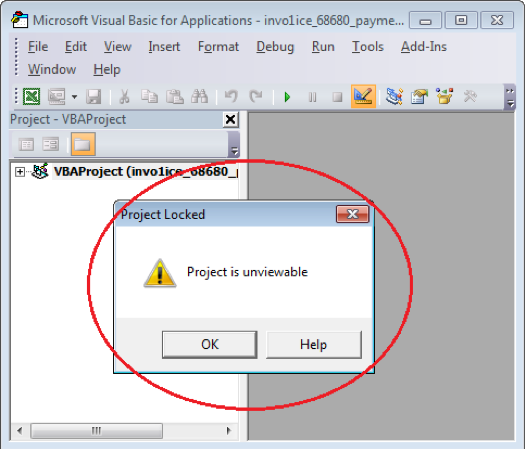

打开受保护的VBA项目时弹出的信息:

VBA代码受到密码和特殊属性的保护。当用户尝试查看VBA项目时,它将弹出警告消息,如上图所示。修改其二进制文件可以绕过保护检测。通过查看VBA代码,我发现它能够解码并运行一段动态VBA代码,其中包含从大约290个编码的下载URL中随机选择的URL。这些下载URL在Excel文档的第一个Sheet中进行了编码和隐藏,其字体颜色设置为白色,与背景颜色相同。

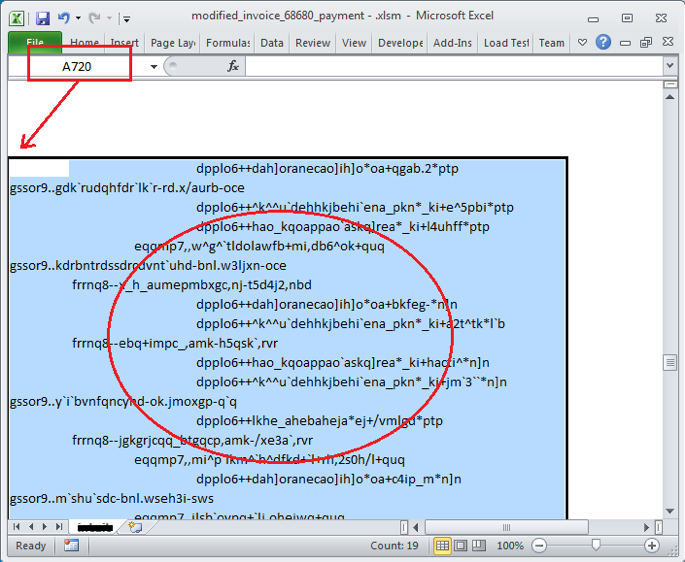

在下图中,展示了从单元格序号A720开始的部分编码URL列表,已经将其字体颜色重新设置为黑色。

数百个编码的下载URL:

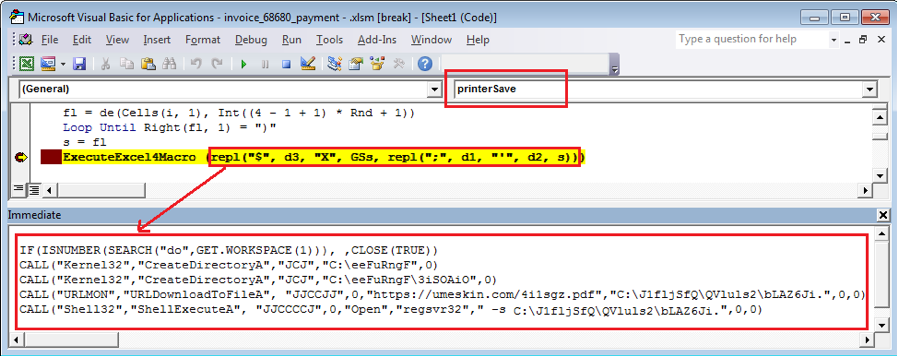

其中,有一个名为printerSave()的函数,该函数对字符串中的动态VBA代码进行解码,然后在API函数ExecuteExcel4Macro()中执行该函数。

如下图所示,在调用repl()函数之后,ExecuteExcel4Macro()接收到一个字符串参数,该参数时解码后的VBA代码。为了让我们能更好地理解代码,我在“Immediate”子窗口中打印了所有已经解码的动态VBA代码。

解码后的代码下载并执行Dridex Payload:

如果大家熟悉VBA代码,可以看到这里会创建两个使用随机字符串名称的文件夹(“J1fljSfQ”和“QVluls2”)。然后,它将290个URL中的一个,这里是“https[:]//umeskin[.]com/4i1sgz[.]pdf”下载到本地文件,命名为“bLAZ6Ji”。该文件位于文件夹“C:\J1fljSfQ\QVluls2\”中。这个本地文件的文件名也是随机生成的。

最后一行使用带有参数“-s”的进程“regsvr32.exe”启动下载的文件。下载的文件时Dridex的Payload。因此,这个Excel文档实质上就是Dridex的下载工具。

三、提取Dridex和导出函数分析

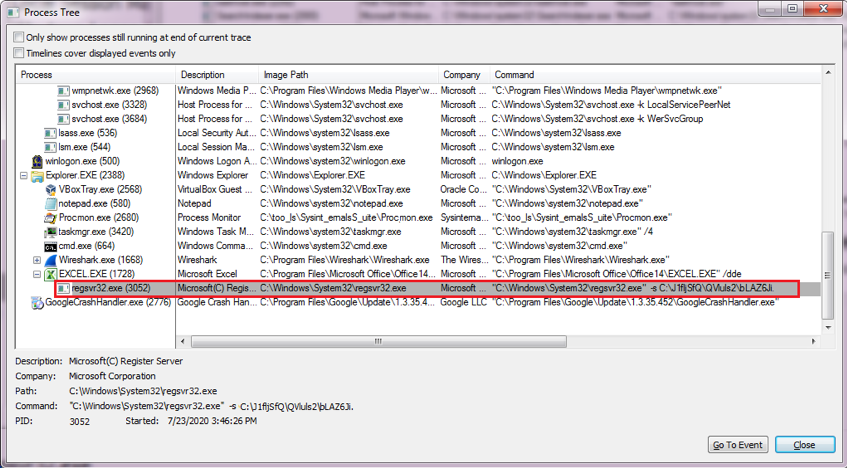

Dridex在regsvr32.exe进程中执行,该进程是Windows的命令行实用程序进程,用于在操作系统注册表中注册/注销DLL和ActiveX控件。下载的Dridex有效负载文件是这些DLL文件之一。下图展示了在regsvr32.exe中运行Dridex进程树的屏幕截图。

在regsrv32.exe中运行Dridex的进程树:

Regsvr32.exe加载Dridex Payload,并调用DllEntryPoint()函数以执行初始化工作。

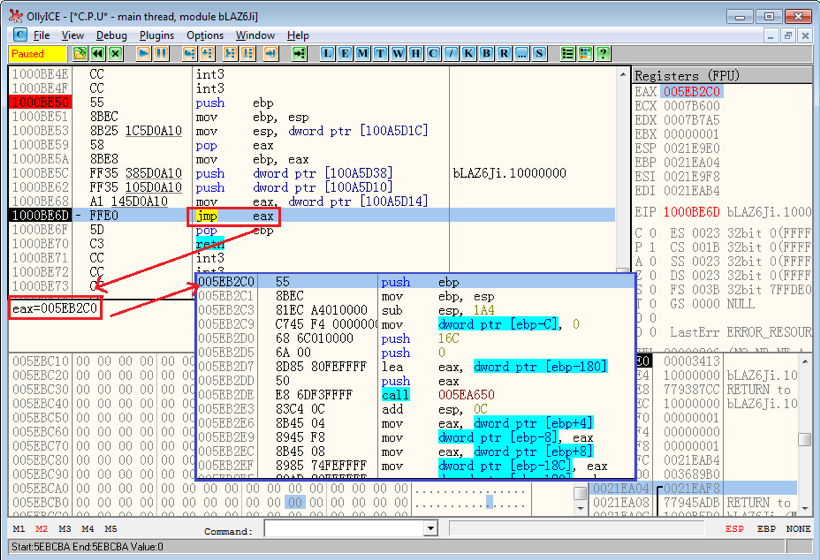

其中包含7B600H大小的加密数据块,包括数据和代码。恶意软件将其解密,并提取到新创建的内存缓冲区中。然后,跳转到解密的代码,其地址已经加载到EAX中。整个过程看起来像是一个解压缩的过程。下图展示了如何跳转到提取的代码。

执行提取的代码之前的内容:

代码执行时,会解密并提取一个完整的PE文件(即Dridex核心模块)到内存中。然后,将PE文件部署到可执行空间中。这个过程就如同Windows操作系统加载要执行的EXE文件一样,包括复制到相对虚拟地址(RVA)、加载导入的API、调整重定位数据等等。

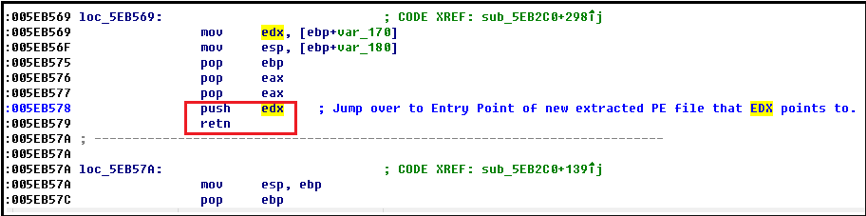

完成上述所有工作后,最终会通过一段ASM代码,调用提取的PE的入口点函数,如下图所示。这里使用了ASM代码“push edx”和“retn”,类似于“jmp dex”。

跳转到Dridex核心模块的入口点:

经过上述两次解压缩后,Dridex核心模块现在就已经出来了。

通过分析Dridex核心模块,我们发现其中有两个导出函数,分别是DllEntryPoint()和DllRegisterServer()。前者是上图中被调用的函数。

通过regsvr32.exe注册的每个DLL文件都必须提供一个名为DllRegisterServer()的导出函数。根据MSDN,这个函数用于“指示进程内服务器为这个服务器模块中支持的所有类创建其注册表项”。

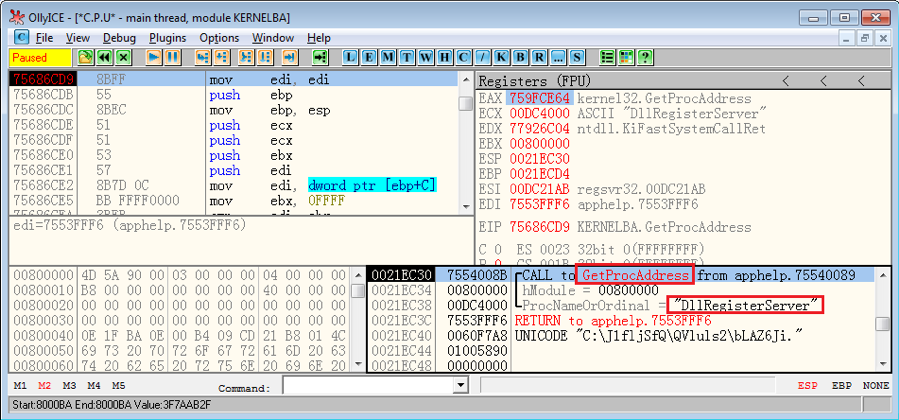

我们现在仍然在分析regsvr32.exe最初调用的函数DllEntryPoint()。在核心Dridex的入口点函数中,会执行一些初始化工作。当regsvr32.exe从该函数接收到“1”时,表示初始化工作已经成功完成。然后,regsvr32.exe调用API GetProcAddress()来查找名称为DllRegisterServer()的导出函数。下图展示了regsvr32.exe调用API GetProcAddress()时从核心Dridex获取导出函数DllRegisterServer()时的截图。

regsvr32.exe调用GetProcAddress()以获取DllRegisterServer():

四、Dridex使用的反分析技术

Dridex开发人员将所有恶意工作都放入函数DllRegisterServer()中,该函数可以被视为其他正常进程的Main()函数。

我们在核心Dridex中观察到许多反分析技术,以防止研究人员对其代码进行分析。在这一章中,我将介绍其中的一些反分析技术。

4.1 隐藏的API

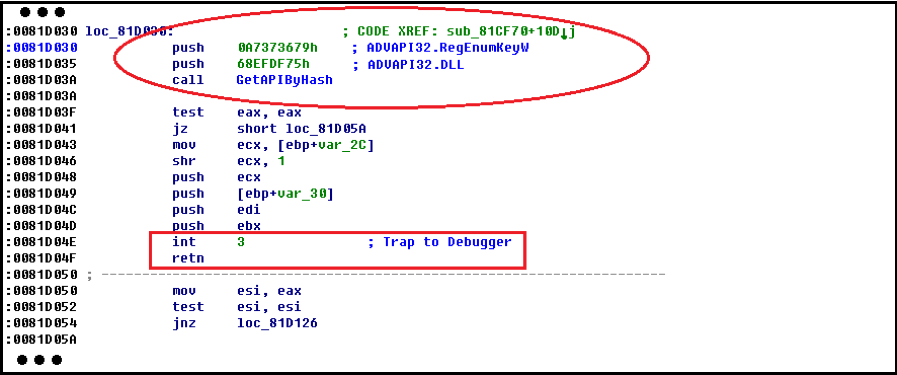

大多数Windows API函数都是隐藏的,会在调用之前对其进行检索。这给静态分析带来了更多困难。其中的一个函数(在本文中称为GetAPIByHash())通过其哈希值检索API。

检索API RegEnumKeyW()的示例:

上图显示了GetAPIByHash()(需要两个参数)检索API RegEnumKeyW()的示例。第一个是名为ADVAPI32.DLL(全部为大写)的模块CRC32编码并与常数6AECC489h进行异或后的哈希值(68EFDF75h)。第二个是名为RegEnumKeyW的API CRC32编码并与常数6AECC489h进行异或后的哈希值(0A7373679h)。

在这里,RegEnumKeyW经过CRC32编码后的结果是CDDBF2F0H,再与6AECC489h进行异或,得到0A7373679h。

GetAPIByHash()会枚举指定模块中的所有API,通过比较传入参数中的哈希值来发现API。如果匹配,将使用EAX返回API地址。

4.2 字符串加密

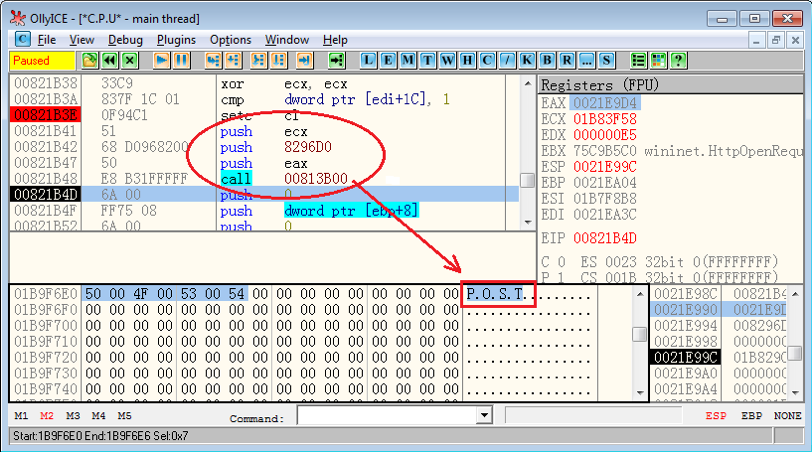

在整个核心Dridex中都对密钥的字符串进行了加密。因此,分析人员无法通过在内存空间中搜索密钥字符串的方式来找到密钥。就如同隐藏的API一样,字符串在使用前会被解密。下图是解密Unicode字符串“POST”的示例。函数813B00是具有三个参数的解密函数。ECX是要解密的字符串的索引(GET为0,POST为1)。8296D0指向加密字符串的缓冲区。

解密“POST”的示例:

五、生成调用API的异常

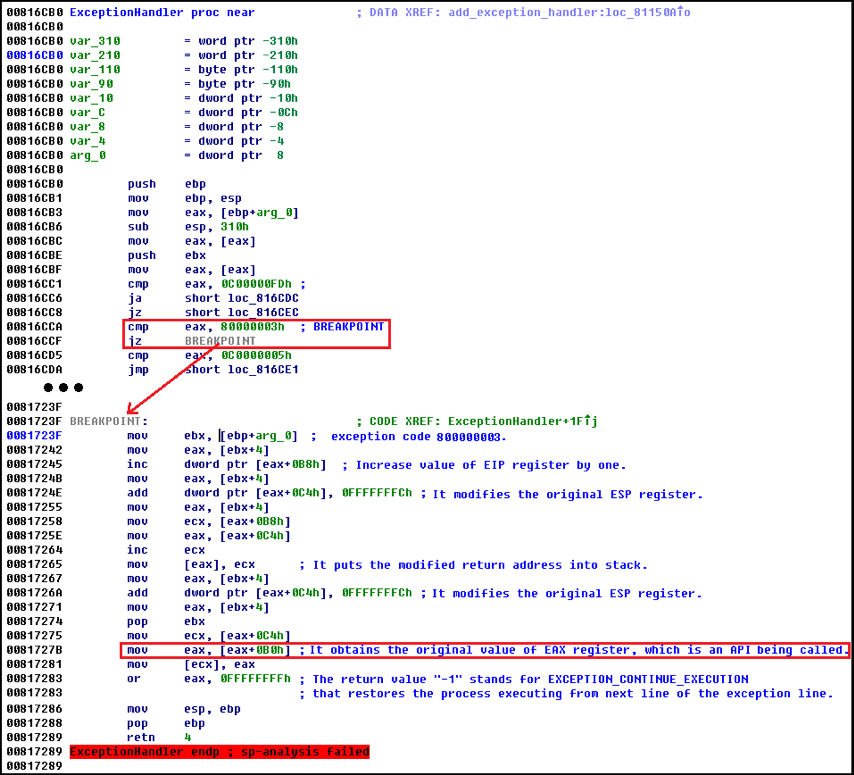

该恶意软件不仅隐藏API,在调用这些隐藏的API时也会使用一些技巧。在代码的底部,包含ASM代码“int 3”,它会生成一个异常,代码为80000003(BREAKPOINT陷阱),将会终端执行并等待直到异常被处理。

Dridex还在其入口点函数中设置了一个异常处理程序(类似于Try – Catch这样的本地函数)。为此,它调用API RtlAddVectoredExceptionHandler(),将本地函数添加为异常处理程序。这样一来,每当Dridex导致任何异常时,都会首先调用这个局部函数来进行处理。

调用本地异常处理程序时,在参数中是一个数据_EXCEPTION_RECORD,其中包含异常信息和一个上下文结构,该结构具有异常处所有寄存器的值,其中EAX寄存器保存了被调用的API。然后,它将EAX值压入栈中,并修改其他寄存器的值,例如EIP和ESP。在函数结束时,会返回0FFFFFFFFh(-1),表示EXCEPTION_CONTINUE_EXECUTION,高速系统适用修改后的值恢复整个寄存器。最后,它从异常行的下一行运行该进程,在这一行中会使用带有自变量的参数从栈中调用这个API,所有这些API在异常发生之前被压入栈中。

这就是Dridex如何使用异常调用API的完整过程描述。下图展示了本地异常处理程序函数。

本地异常处理程序函数的部分代码:

除此之外,如果使用执行单步跟踪的调试器加载Dridex,则它可以生成EXCEPTION_SINGLE_STEP异常(代码80000004)。本地异常处理程序可以识别这个异常,并修改寄存器的值,以导致Dridex崩溃,从而保护自身免受分析和调试。

六、将收集的信息发送到C2服务器

在DllRegisterServer()函数中,Dridex会从受害者的计算机收集信息,然后将信息发送到其C2服务器。在这一章,我将解释Dridex是如何实现的。

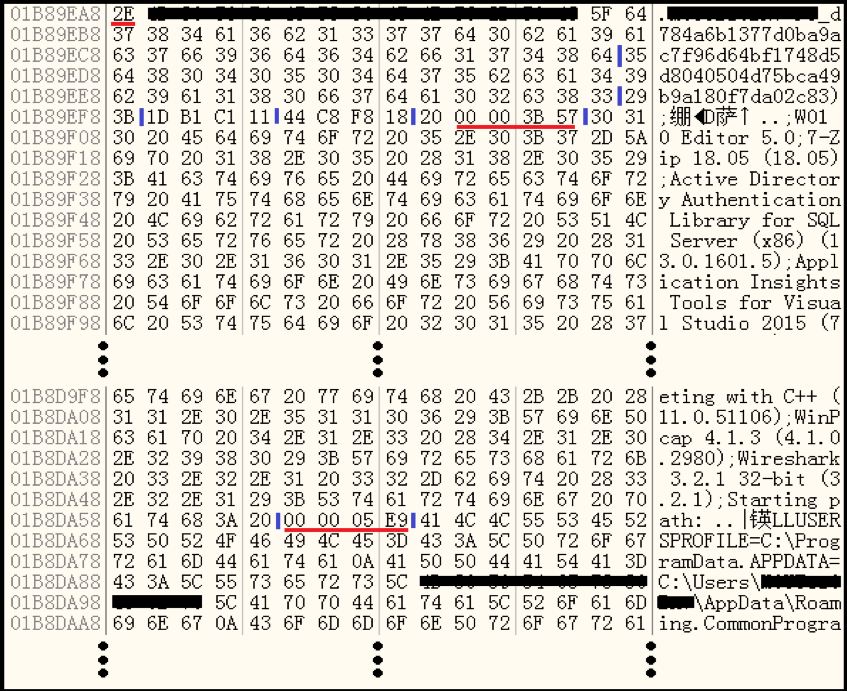

首先,它获取受害者的用户名和完整计算机名。然后,从系统注册表中读取Windows的安装时间,并将上述值组合在一起,计算出组合后的MD5值。数据包的第一部分(2Fh长度)由数据长度+计算机名称+MD5值组成。然后,它将通过调用API GetVolumeInformationW()来获取VolumeInformation数据(20h长度的十六进制值)附加到数据包缓冲区中。接下来数据是常量值“29 3B”和使用API GetVersion()获取到的系统版本组合而成的dword。“18F8C844h”是附加到数据包中的数据包ID。要获取更详细的信息,可以参考下文。

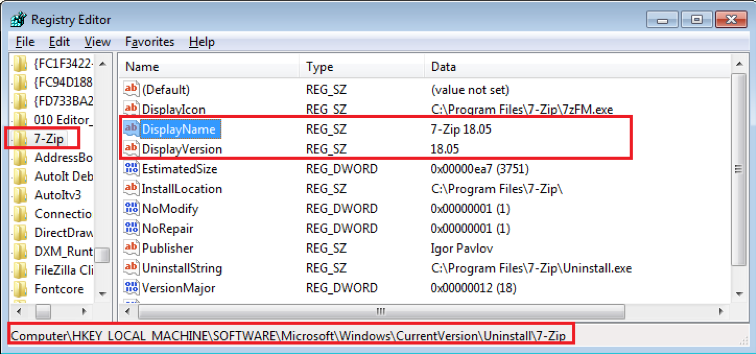

Dridex从受害者的系统注册表中收集所有已经安装的软件信息。它从注册表“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall”中枚举所有子项,从中读取出DisplayName和DisplayVersion值。在“Uninstall”下,包含所有已安装的软件注册表信息,以供卸载时使用。

例如,读取的7-Zip信息是“7-Zip 18.05 (18.05)”,如下图所示。

已安装的7-Zip子项信息:

长度(以网络字节顺序排列的dword)和整个收集的软件信息将会被附加到数据包中。

数据包的最后一部分,来自受害者的系统环境变量。为此,Dridex调用API GetEnvironmentStringsW(),该API返回指向包含环境变量的内存块的指针,然后将它们格式化,并附加到数据包中,放在收集到的软件信息之后。

下图展示了数据包的概况,其中红色下划线标出的是按照网络字节顺序排列的数据长度,用蓝色竖线分隔的值是我之前解释过的数据字段。

Dridex从测试环境中收集数据:

整个收集的数据都使用RC4算法进行加密,以在传输过程中对其进行保护。这意味着,最终的数据包将以整个密文数据的dword CRC32值开头,然后就是密文。

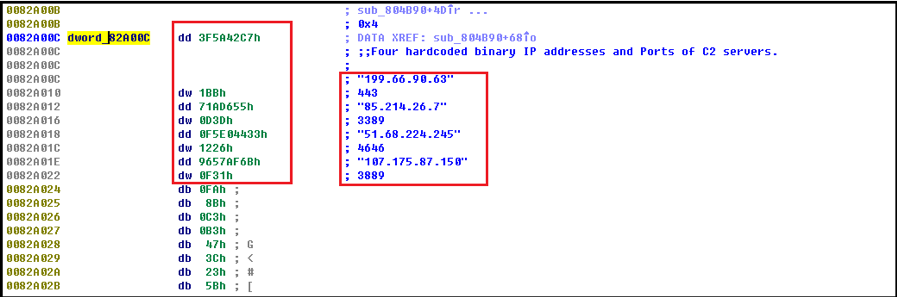

以二进制形式显示硬编码的C2服务器IP和端口:

如上图所示,Dridex变种包含4个以二进制形式进行硬编码的C2服务器。Dridex重复向它们发送最终的数据包,直到收到HTTP状态为“200 OK”的响应数据包为止。

为此,它将调用如下API:InternetOpenA()、InternetConnectW()、HttpOpenRequestW()、HttpSendRequestW()和InternetReadFile(),所有这些API都使用GetAPIByHash()进行检索。

到目前为止,我们还没有接收到来自C2服务器的“200 OK”响应。因此,我们暂不清楚Dridex恶意活动中还包含哪些其他的任务。我们会持续对其进行监控。

七、总结

通过本文的分析,我们了解到这个Dridex变种是如何通过网络钓鱼邮件进行传播的,并详细分析了Excel文档中的恶意宏是如何从数百个URL中挑选一个并下载Dridex Payload的。在这里,我还解释了regsvr32.exe中Payload的加载过程,以及Dridex使用了哪些技术保护自己免受分析。最后,我演示了如何从受害者的计算机中收集信息,如何获取这些信息,以及如何处理数据并将其发送到C2服务器。

八、防护方法

通过使用Web过滤、反病毒和CDR产品,可以防范Dridex变种的威胁。

其中,下载URL已经被FortiGuard Web过滤服务判定为“恶意网站”。

Excel文档和下载的Payload文件被FortiGuard反病毒产品检测为“VBA/Dridex.TWY!tr”和“W32/Dridex.TWY!tr”。

FortiMail用户同样会受到FortiGuard反病毒产品的保护,反病毒产品将检测到恶意Excel文档,并进一步使用CDR服务进行保护,以阻挡Office文档中恶意宏的威胁。

九、威胁指标

9.1 URL

hxxps://helasverigesamlas[.]se/ukef26.txt

hxxps://helasverigesamlas[.]se/y0bvsc.pdf

hxxps://bobbydhillonfilmdirector[.]com/ib9tfm.txt

hxxps://lescousettesdewouavie[.]com/p8yljj.txt

hxxps://zajacwogrodzie[.]pl/ge9arn.txt

hxxps://lescousettesdewouavie[.]com/x4mkyo.pdf

hxxps://zajacwogrodzie[.]pl/v7f6l4.pdf

hxxps://helasverigesamlas[.]se/fojik1.rar

hxxps://bobbydhillonfilmdirector[.]com/e6xbxo.pdf

hxxps://gds-korea[.]com/j7sumb.txt

hxxps://lescousettesdewouavie[.]com/legxmb.rar

hxxps://bobbydhillonfilmdirector[.]com/nqd7dd.rar

hxxps://zajacwogrodzie[.]pl/knpyhq.rar

hxxps://policelifeline[.]in/3zqpkh.txt

hxxps://limitlessadviser[.]com/1zg5cb.txt

hxxps://plasconpackaging[.]co.uk/5v3k2o.txt

hxxps://helasverigesamlas[.]se/g8mtcq.rar

hxxps://nativated[.]com/xtfi4j.txt

hxxps://lovecryst[.]com/rkhmzt.txt

hxxps://malaysia.hadatha[.]net/wpn57i.txt

hxxps://ayobergerak[.]id/uvtvur.txt

hxxps://vimacorrugados[.]com.mx/ine9y1.txt

hxxps://juiceslam[.]com/js6tlz.txt

hxxps://mengshuzhai[.]com/bupcqu.rar

hxxps://musei.basilicata.beniculturali[.]it/j3wbla.txt

hxxps://lescousettesdewouavie[.]com/khp6tv.rar

hxxps://m.am-clinica[.]ru/egqrzg.txt

hxxps://bobbydhillonfilmdirector[.]com/yujwl6.rar

hxxps://helasverigesamlas[.]se/5sdkiq.pdf

hxxps://satyasumamarketers[.]in/u7sjvs.txt

hxxps://zajacwogrodzie[.]pl/r0n2ad.rar

hxxps://plasconpackaging[.]co.uk/9srpo9.pdf

hxxps://limitlessadviser[.]com/ccokdx.pdf

hxxps://dreamerrs[.]com/erjawd.txt

hxxps://lescousettesdewouavie[.]com/ocqzrj.pdf

hxxps://lovecryst[.]com/3kjg9x.pdf

hxxps://helasverigesamlas[.]se/goueak.pdf

hxxps://bobbydhillonfilmdirector[.]com/2oyr8b.pdf

hxxps://policelifeline[.]in/uhdyoc.pdf

hxxps://malaysia.hadatha[.]net/beysbq.pdf

hxxps://vimacorrugados[.]com.mx/h3zlwl.pdf

hxxps://gds-korea[.]com/6gczpy.rar

hxxps://zajacwogrodzie[.]pl/qkjtlj.pdf

hxxps://limitlessadviser[.]com/gvcr6i.rar

hxxps://musei.basilicata.beniculturali[.]it/kupdkk.pdf

hxxps://ayobergerak[.]id/xh9gpx.pdf

hxxps://lescousettesdewouavie[.]com/oeyq8b.pdf

hxxps://plasconpackaging[.]co.uk/e6x6d4.rar

hxxps://m.am-clinica[.]ru/1n5pyb.pdf

hxxps://bobbydhillonfilmdirector[.]com/rbcvdl.pdf

hxxps://lovecryst[.]com/85lh50.rar

hxxps://helasverigesamlas[.]se/1pjfdo.rar

hxxps://dreamerrs[.]com/q27mzd.pdf

hxxps://zajacwogrodzie[.]pl/fdsvdi.pdf

hxxps://helasverigesamlas[.]se/ih22hv.pdf

hxxps://limitlessadviser[.]com/d54nnr.rar

hxxps://lescousettesdewouavie[.]com/2k0ncn.rar

hxxps://nativated[.]com/dsczgy.rar

hxxps://gds-korea[.]com/7aumml.rar

hxxps://mengshuzhai[.]com/7aqvw0.pdf

hxxps://bobbydhillonfilmdirector[.]com/pfxahf.rar

hxxps://helasverigesamlas[.]se/n7splg.rar

hxxps://lovecryst[.]com/2y9dum.rar

hxxps://musei.basilicata.beniculturali[.]it/s7bt9w.rar

hxxps://plasconpackaging[.]co.uk/92icz9.rar

hxxps://zajacwogrodzie[.]pl/qpipqx.rar

hxxps://ayobergerak[.]id/arebeo.rar

hxxps://lescousettesdewouavie[.]com/pthz9d.pdf

hxxps://helasverigesamlas[.]se/4qdibt.txt

hxxps://limitlessadviser[.]com/2w2ks3.pdf

hxxps://satyasumamarketers[.]in/wpe2b1.rar

hxxps://mengshuzhai[.]com/bxjotq.pdf

hxxps://m.am-clinica[.]ru/n73qhk.rar

hxxps://dreamerrs[.]com/5hftea.rar

hxxps://bobbydhillonfilmdirector[.]com/h3uqyd.pdf

hxxps://lescousettesdewouavie[.]com/egee1u.rar

hxxps://plasconpackaging[.]co.uk/wqnehw.pdf

hxxps://umeskin[.]com/llqzxb.txt

hxxps://lovecryst[.]com/fefpbd.pdf

hxxps://helasverigesamlas[.]se/o9y2f3.jpg

hxxps://gds-korea[.]com/w2voij.pdf

hxxps://zajacwogrodzie[.]pl/6fcdud.pdf

hxxps://nativated[.]com/lazp9f.rar

hxxps://limitlessadviser[.]com/tfqegv.pdf

hxxps://bobbydhillonfilmdirector[.]com/uuj9jc.rar

hxxps://musei.basilicata.beniculturali[.]it/igmysc.rar

hxxps://malaysia.hadatha[.]net/zrxrqy.rar

hxxps://dreamerrs[.]com/c2igom.rar

hxxps://juiceslam[.]com/kllmw3.rar

hxxps://helasverigesamlas[.]se/bca1ww.rar

hxxps://ayobergerak[.]id/8ikgkh.rar

hxxps://lescousettesdewouavie[.]com/rmlxyi.txt

hxxps://satyasumamarketers[.]in/px8ddp.rar

hxxps://plasconpackaging[.]co.uk/2fz42f.pdf

hxxps://m.am-clinica[.]ru/jgyual.rar

hxxps://zajacwogrodzie[.]pl/jrmuk7.rar

hxxps://bobbydhillonfilmdirector[.]com/dtrwi4.txt

hxxps://helasverigesamlas[.]se/plr6yv.jpg

hxxps://mengshuzhai[.]com/plzi5h.pdf

hxxps://gds-korea[.]com/nmluap.pdf

hxxps://nativated[.]com/lr25xt.pdf

hxxps://limitlessadviser[.]com/3scwyr.rar

hxxps://lescousettesdewouavie[.]com/ckqfw9.jpg

hxxps://lovecryst[.]com/4lzzhj.pdf

hxxps://helasverigesamlas[.]se/ucjv9u.txt

hxxps://malaysia.hadatha[.]net/ajlfui.pdf

hxxps://bobbydhillonfilmdirector[.]com/vgr6ow.jpg

hxxps://musei.basilicata.beniculturali[.]it/y2mbjv.pdf

hxxps://zajacwogrodzie[.]pl/upa3jg.txt

hxxps://ayobergerak[.]id/2td7dc.pdf

hxxps://helasverigesamlas[.]se/khrvax.txt

hxxps://mengshuzhai[.]com/or7xje.rar

hxxps://dreamerrs[.]com/lj00wc.pdf

hxxps://lescousettesdewouavie[.]com/lm88em.rar

hxxps://plasconpackaging[.]co.uk/pypzaj.rar

hxxps://m.am-clinica[.]ru/ksshm8.pdf

hxxps://bobbydhillonfilmdirector[.]com/dzcqk9.rar

hxxps://satyasumamarketers[.]in/3ayj2v.pdf

hxxps://helasverigesamlas[.]se/cmwtcv.txt

hxxps://zajacwogrodzie[.]pl/qbvt7o.jpg

hxxps://limitlessadviser[.]com/gcbomc.pdf

hxxps://nativated[.]com/b4rpqe.pdf

hxxps://lovecryst[.]com/obyxwn.rar

hxxps://gds-korea[.]com/6vvyvy.rar

hxxps://mengshuzhai[.]com/caozwy.txt

hxxps://malaysia.hadatha[.]net/v7hqvb.pdf

hxxps://lescousettesdewouavie[.]com/w25bjz.jpg

hxxps://zajacwogrodzie[.]pl/zdchkl.rar

hxxps://bobbydhillonfilmdirector[.]com/itfonf.jpg

hxxps://ayobergerak[.]id/uq8fpu.pdf

hxxps://dreamerrs[.]com/sao43r.pdf

hxxps://musei.basilicata.beniculturali[.]it/kpesan.pdf

hxxps://juiceslam[.]com/xqhnoc.pdf

hxxps://lescousettesdewouavie[.]com/clhvma.txt

hxxps://zajacwogrodzie[.]pl/n8orwp.jpg

hxxps://lovecryst[.]com/dl3yr3.pdf

hxxps://gds-korea[.]com/czqfpm.pdf

hxxps://m.am-clinica[.]ru/l0qcdb.pdf

hxxps://bobbydhillonfilmdirector[.]com/tqlwgh.txt

hxxps://mengshuzhai[.]com/eqlbuj.jpg

hxxps://nativated[.]com/8chckx.rar

hxxps://limitlessadviser[.]com/9ekq6i.txt

hxxps://lescousettesdewouavie[.]com/petr84.txt

hxxps://ayobergerak[.]id/rnoihf.rar

hxxps://lovecryst[.]com/a96qmc.rar

hxxps://zajacwogrodzie[.]pl/ab9uer.txt

hxxps://plasconpackaging[.]co.uk/t774od.rar

hxxps://bobbydhillonfilmdirector[.]com/namexs.txt

hxxps://dreamerrs[.]com/y1efzu.rar

hxxps://mengshuzhai[.]com/uhrahv.rar

hxxps://limitlessadviser[.]com/thbutn.jpg

hxxps://musei.basilicata.beniculturali[.]it/veoyu1.rar

hxxps://m.am-clinica[.]ru/n9vpzt.rar

hxxps://lescousettesdewouavie[.]com/cyijck.txt

hxxps://gds-korea[.]com/v5teug.rar

hxxps://zajacwogrodzie[.]pl/il6hlg.txt

hxxps://umeskin[.]com/axbky9.rar

hxxps://bobbydhillonfilmdirector[.]com/jejv9v.txt

hxxps://americanhomedoctors[.]com/nvu6yj.txt

hxxps://ayobergerak[.]id/wq9dek.pdf

hxxps://mengshuzhai[.]com/lbdcxn.jpg

hxxps://limitlessadviser[.]com/obawsh.rar

hxxps://zajacwogrodzie[.]pl/bu7wnz.txt

hxxps://dreamerrs[.]com/wlrh5p.pdf

hxxps://juiceslam[.]com/3swseh.pdf

hxxps://plasconpackaging[.]co.uk/quie2e.txt

hxxps://m.am-clinica[.]ru/6t6q7a.pdf

hxxps://malaysia.hadatha[.]net/yyx51c.pdf

hxxps://musei.basilicata.beniculturali[.]it/b7i904.pdf

hxxps://nativated[.]com/5yr9lu.rar

hxxps://mengshuzhai[.]com/yqhge9.txt

hxxps://americanhomedoctors[.]com/clpldk.pdf

hxxps://limitlessadviser[.]com/yi10g3.jpg

hxxps://malaysia.hadatha[.]net/fjbims.rar

hxxps://ayobergerak[.]id/rzpfra.rar

hxxps://dreamerrs[.]com/gai3zz.rar

hxxps://juiceslam[.]com/qrm1n9.rar

hxxps://m.am-clinica[.]ru/5kdjmx.rar

hxxps://plasconpackaging[.]co.uk/z0b0xa.jpg

hxxps://umeskin[.]com/4i1sgz.pdf

hxxps://malaysia.hadatha[.]net/uhcvkd.txt

hxxps://americanhomedoctors[.]com/u3jc7q.rar

hxxps://limitlessadviser[.]com/567z4r.txt

hxxps://nativated[.]com/7ineq7.txt

hxxps://mengshuzhai[.]com/mnljwc.txt

hxxps://musei.basilicata.beniculturali[.]it/fvvqqs.rar

hxxps://ayobergerak[.]id/svhsrj.txt

hxxps://satyasumamarketers[.]in/0m1hcn.pdf

hxxps://lovecryst[.]com/gjtdqm.jpg

hxxps://juiceslam[.]com/va0pr7.txt

hxxps://mengshuzhai[.]com/21s5dk.txt

hxxps://americanhomedoctors[.]com/zhredi.rar

hxxps://limitlessadviser[.]com/felysh.txt

hxxps://m.am-clinica[.]ru/6swgox.txt

hxxps://nativated[.]com/m681f6.jpg

hxxps://ayobergerak[.]id/2lftdo.jpg

hxxps://plasconpackaging[.]co.uk/tqew67.rar

hxxps://gds-korea[.]com/nzsa2r.rar

hxxps://malaysia.hadatha[.]net/xxfmbb.jpg

hxxps://musei.basilicata.beniculturali[.]it/yz193v.txt

hxxps://lovecryst[.]com/hiyv3r.rar

hxxps://caissefamilylaw[.]com/wepe4o.txt

hxxps://nativated[.]com/blkhax.rar

hxxps://limitlessadviser[.]com/awunl8.txt

hxxps://gds-korea[.]com/phxu3e.jpg

hxxps://juiceslam[.]com/sobkyn.jpg

hxxps://plasconpackaging[.]co.uk/4kli3j.jpg

hxxps://lovecryst[.]com/6ztj1b.jpg

hxxps://ayobergerak[.]id/7qxwgf.rar

hxxps://malaysia.hadatha[.]net/5ecazk.rar

hxxps://m.am-clinica[.]ru/wqsxbh.jpg

hxxps://caissefamilylaw[.]com/iufrd8.pdf

hxxps://nativated[.]com/gvni7l.jpg

hxxps://lovecryst[.]com/lmomof.txt

hxxps://juiceslam[.]com/ydvqrh.rar

hxxps://musei.basilicata.beniculturali[.]it/cdu5wf.jpg

hxxps://gds-korea[.]com/rvuyar.txt

hxxps://americanhomedoctors[.]com/s5qy9y.pdf

hxxps://m.am-clinica[.]ru/pounyb.rar

hxxps://plasconpackaging[.]co.uk/hhz1qm.txt

hxxps://ayobergerak[.]id/f0h5ie.jpg

hxxps://malaysia.hadatha[.]net/npegid.jpg

hxxps://lovecryst[.]com/euuufi.txt

hxxps://dreamerrs[.]com/mv9tgh.jpg

hxxps://nativated[.]com/6k6aua.txt

hxxps://juiceslam[.]com/6pyyik.jpg

hxxps://americanhomedoctors[.]com/li1ove.rar

hxxps://m.am-clinica[.]ru/sp9raz.jpg

hxxps://caissefamilylaw[.]com/opwspg.rar

hxxps://gds-korea[.]com/vh0xwe.txt

hxxps://lovecryst[.]com/aqj2h2.txt

hxxps://musei.basilicata.beniculturali[.]it/jdpst4.rar

hxxps://malaysia.hadatha[.]net/smur2v.txt

hxxps://ayobergerak[.]id/zc7ifi.txt

hxxps://dreamerrs[.]com/sdyb3e.rar

hxxps://plasconpackaging[.]co.uk/3y5ef0.txt

hxxps://americanhomedoctors[.]com/kh7b3t.pdf

hxxps://nativated[.]com/33b2s3.txt

hxxps://gds-korea[.]com/9zjyth.txt

hxxps://juiceslam[.]com/djspsy.txt

hxxps://m.am-clinica[.]ru/h82tkk.txt

hxxps://ayobergerak[.]id/2esx1t.txt

hxxps://satyasumamarketers[.]in/cb9met.jpg

hxxps://malaysia.hadatha[.]net/q170rq.txt

hxxps://musei.basilicata.beniculturali[.]it/sl5qbv.jpg

hxxps://vimacorrugados[.]com.mx/gvv8mm.jpg

hxxps://plasconpackaging[.]co.uk/9lgfbu.txt

hxxps://dreamerrs[.]com/qvtlvd.jpg

hxxps://americanhomedoctors[.]com/pgnaq4.rar

hxxps://caissefamilylaw[.]com/haxztp.rar

hxxps://nativated[.]com/41tihp.txt

hxxps://m.am-clinica[.]ru/ecnosl.txt

hxxps://ayobergerak[.]id/nvzzdp.txt

hxxps://malaysia.hadatha[.]net/x6duub.txt

hxxps://umeskin[.]com/hc56ql.rar

hxxps://satyasumamarketers[.]in/xovuli.rar

hxxps://dreamerrs[.]com/0xil1h.txt

hxxps://musei.basilicata.beniculturali[.]it/2ogr8k.txt

hxxps://americanhomedoctors[.]com/eso7ky.txt

hxxps://vimacorrugados[.]com.mx/htbd13.rar

hxxps://m.am-clinica[.]ru/xhqgzb.txt

hxxps://juiceslam[.]com/mioi9l.txt

hxxps://satyasumamarketers[.]in/grnmal.jpg

hxxps://dreamerrs[.]com/rmtmuq.txt

hxxps://vimacorrugados[.]com.mx/ncmdpv.jpg

hxxps://satyasumamarketers[.]in/v5jxaz.txt

hxxps://musei.basilicata.beniculturali[.]it/9exj0e.txt

hxxps://dreamerrs[.]com/f0pzfy.txt

hxxps://satyasumamarketers[.]in/iesytp.txt

hxxps://vimacorrugados[.]com.mx/3qqbjr.txt

hxxps://musei.basilicata.beniculturali[.]it/sbnhzv.txt

hxxps://satyasumamarketers[.]in/yxzbeq.txt

hxxps://policelifeline[.]in/9hapi2.rar

hxxps://policelifeline[.]in/heno5b.jpg

hxxps://caissefamilylaw[.]com/rusjrs.pdf

hxxps://umeskin[.]com/x13p7x.jpg

hxxps://caissefamilylaw[.]com/6alzup.rar

hxxps://caissefamilylaw[.]com/w41fok.txt

hxxps://caissefamilylaw[.]com/iu8gld.jpg

hxxps://caissefamilylaw[.]com/oj9fkj.rar

hxxps://caissefamilylaw[.]com/vrpatn.jpg

hxxps://americanhomedoctors[.]com/mz2gnd.jpg

hxxps://caissefamilylaw[.]com/8ohgs5.txt

hxxps://umeskin[.]com/htiowj.txt

hxxps://americanhomedoctors[.]com/fxqqib.txt

hxxps://americanhomedoctors[.]com/8ejdob.txt

hxxps://caissefamilylaw[.]com/pdrnkg.txt

hxxps://americanhomedoctors[.]com/botpcr.txt

hxxps://caissefamilylaw[.]com/qy2d5q.txt

9.2 样本SHA-256

Excel文档:

519312A969094294202A2EBE197BB4C563BA506FFFBD45000F0F9CC2923695CE

Dridex Payload:

3F5AC9186AF10E92859996A4A778CD9C56828A68BE6C8CAA42BC449C745A8BAA

十、参考链接

[1] https://en.wikipedia.org/wiki/Dridex

[2] https://docs.microsoft.com/en-us/office/vba/language/reference/user-interface-help/layout-event

作者:41yf1sh