热门主题

第三季度针对PC端和移动端的攻击趋势分析(下)

2021-01-22 10:57:1314641人阅读

上一章我们分析了部分桌面恶意软件和移动恶意软件,本章我将对恶意攻击中的加密货币挖掘恶意软件和新出现的攻击趋势进行分析。

加密货币挖掘恶意软件开发了危险的功能

加密货币挖掘恶意软件窃取系统上的资源会挖掘加密货币以获取收益,攻击者已经使用这种恶意软件来攻击个人系统和主要的公司网络。直到最近,加密货币挖掘恶意软件仍主要用于此目的。然而,在2020年第三季度,攻击者增加了加密货币挖掘恶意软件的功能,如窃取证书或访问能力。

这种转变使得加密货币挖掘恶意软件对组织更加危险,而不仅仅是对企业数字资源的威胁。因为加密货币挖掘恶意软件操作人员是出于经济动机,他们可能会使用这些新功能,通过出售被盗受害者的数据来进一步获利。在2020年第三季度,研究人员发现多个加密货币挖掘恶意软件运营商在其恶意软件中加入了加密之外的功能。

据报道,2020年7月28日,一种名为Doki的新恶意软件变种正在使用Dogecoin加密货币区块链动态生成命令和控制(C2)域来感染Docker服务器。僵尸网络没有提供加密货币挖矿恶意软件,而是开始传播Doki。Doki是一款多线程的恶意软件,使用了Dogecoin区块链以一种动态的方式在生成C2域名地址实现了与运营者通信的无文件方法。今年8月,Intezer研究人员发现一款利用无文件技术来绕过检测的Linux恶意软件——Doki。自2020年1月14日上传到VirusTotal后,先后有60个恶意软件检测引擎对其就进行了检测分析。Doki 成功绕过了这些引擎的检测,其攻击的目标主要是公有云平台上的Docker服务器,包括AWS、Azure和阿里云。

Doki恶意软件的功能包括:

执行从运营者处接收的命令;

使用Dogecoin 区块链浏览器来实时、动态地生成其C2域名;

使用embedTLS库用于加密和网络通信;

构造短期有效的URL,并使用这些URL来下载payload;

2020年8月17日,研究人员发现了一个名为TeamTNT网络犯罪组织的活动,该组织的活动似乎是第一个从受感染服务器窃取Amazon Web Services(AWS)凭证的加密采矿恶意软件操作。

2020年8月21日,出现了详细描述Monero挖掘脚本的报告,报告说该脚本已嵌入到AWS Community Amazon Machine Instances(AMI)的Elastic Cloud Compute(EC2)服务器中。虽然恶意软件的主要目标是加密货币挖掘,但它还允许攻击者连接到Windows计算机并使用它来访问环境的其他敏感区域,例如访问受影响的AWS账户的整个EC2基础架构。

2020年8月25日,观察到Lemon_Duck加密挖矿恶意软件的新变种,它通过SSH暴力破解攻击针对基于Linux的系统,从而感染运行Redis和Hadoop实例的服务器。新版本的Lemon_Duck添加了一个利用CVE-2020-0796的模块,该模块也称为SMBGhost,它是Windows SMBv3客户端远程执行代码(CE)漏洞,允许攻击者在受感染计算机上收集信息。

与“传统”加密货币挖矿恶意软件相比,上述的新增恶意功能有可能对组织系统造成更大范围的破坏。你可以点此了解新泽西州网络安全和通信集成小组对流行的加密货币挖掘恶意软件变体的研究。

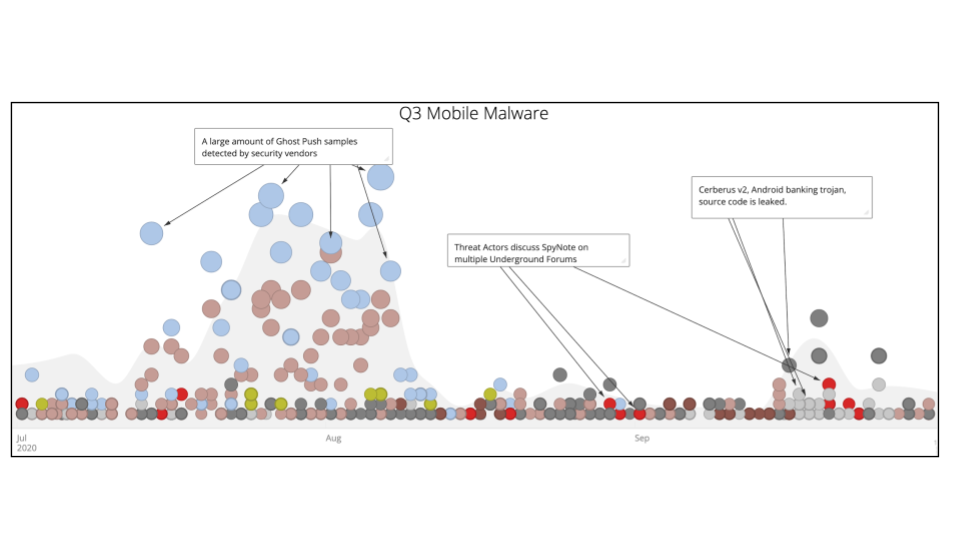

移动恶意软件

在2020年第三季度,基于Android的恶意软件就主导了整个季度的攻击趋势。这是从2020年第二季度开始观察到的结果的延续,当时一些移动恶意软件如SpyNote重新浮出水面。在本季度末,Recorded Future观察到,由于恶意软件源代码的泄漏,关于Cerberus银行木马的使用量激增。虽然这些恶意软件的功能各不相同,但它们在不知情的情况下窃取Android用户数据的核心功能证明了移动恶意软件经历了从间谍软件到木马的不断发展,正如前两个季度所反映的那样。

第三季度以Android恶意软件为主的移动恶意软件趋势

SpyNote

在移动恶意软件的实例中,Recorded Future观察到2020年第三季度在多个地下论坛上对SpyNote的讨论。SpyNote,也称为SpyMax Android RAT,是一种具有许多监视功能的恶意软件,包括按键记录、位置详细信息和远程命令执行。该工具的开发人员被称为“Scream”,很可能是居住在中东的母语为阿拉伯语的人,他活跃在阿拉伯语黑客论坛Sa3ka上。

在2020年第二季度,研究人员就报道了借着新冠疫情进行钓鱼攻击的全球分布情况,其中一些使用了SpyNote恶意软件。尽管研究人员看到与新冠疫情相关的移动恶意软件诱饵数量有所下降,但SpyNote仍是2020年第三季度地下论坛(如破解论坛)上的一个热门讨论话题。论坛上的帖子显示了SpyNote的持续发展情况,并发布了版本6.4的广告,声称新版本增加了应用程序的稳定性、加密功能和改进的图形用户界面,SpyMax是同一开发者开发的另一个Android RAT。

基于所观察到的地下活动,Insikt Group认为SpyNote将继续被攻击者使用,特别是在中东和东南亚等Android用户众多的地区。

Cerberus银行木马

Cerberus银行木马最早出现在2019年6月,当时研究人员将该木马作为Anubis的变体进行分析命名。然而其开发者在Twitter上发文并建议安全厂商将其命名为:Trojan-Android:Banker-Cerberus,至此Cerberus(地狱犬)正式出现在大众的视野中。

Cerberus开发者声称其过去两年一直处于试运行阶段,目前正在寻找合作伙伴中,且正式在地下论坛开始进行租赁。Cerberus具有专门的销售渠道,而且目前客户广泛,其木马经过不断更新后,目前已可以适配大多数国家。Cerberus开发者也声称其代码不是继承自Anubis或其它银行木马,而是重新编写的。在进入2020年以后,Cerberus变得更为活跃,在经过功能更新后该木马可以盗用Google Authenticator应用创建的2-FactorAuthentication(2FA)代码,从而绕过身份验证服务,并且能够启动TeamViewer实行远控。

而且借着“新型冠状病毒”在全球的爆发之际,其也利用“新型冠状病毒”作为诱饵进行传播,成为第一个借“新型冠状病毒”传播的移动木马。

2020年7月,Recorded Future观察到Cerberus Android木马项目的开发商或卖方“ ANDROID-Cerberus”,在Exploit和XSS论坛上拍卖该软件,其中包括源代码、管理面板源代码、有效载荷服务器以及具有所有有效许可证和联系信息的客户数据库。拍卖的起拍价为25000美元,也可以直接以100000美元购买该恶意软件。开发者者由于没有时间维护其开发的恶意软件而于2020年8月11日停止了对Cerberus的维护,并共享了Cerberus基础设施的源代码,包括Cerberus v1, Cerberus v2 ,安装脚本管理面板以及 SQL DB,攻击者还共享了所有可用的网络注入。

源代码包括多个精心设计的网页,可模拟银行、金融机构和社交网络。由于Cerberus滥用Android的可访问性功能来执行Web注入,并且似乎可以访问用户手机上的各种数据(包括短信、Google Authenticator代码和设备的解锁模式),因此双因素身份验证(2FA)是无法完全缓解此类攻击的,成百上千的攻击者可能会在他们的日常欺诈活动中使用泄漏的代码和方法。由于源代码的发布,银行和金融机构可能会看到欺诈企图的激增。

攻击趋势预测

2020年10月1日,美国财政部发布了两份咨询报告,以提高人们对勒索软件攻击的认识,并概述了与恶意软件启用网络活动有关的勒索软件支付相关的攻击风险。这些通知说明了美国对勒索勒索软件攻击支付赎金采取的强硬立场。美国政府建议各组织不支付赎金,,因为支付赎金不但意味着受害者的妥协更会给攻击者带来一笔可观的收益,这很可能损害美国的国家安全和外交政策目标。但是,美国内部其实并没有形成统一的应对机制,目前没有统一的联邦法规来解决组织应如何应对迅速增长的勒索软件攻击问题。

勒索软件运营商很可能会继续存在,并继续使用勒索手段来发起各种攻击。但是,财政部的建议和相关的报告可能会影响勒索软件的传播趋势和所要赎金态度的转变,并可能会改变网络保险公司的计算方式。根据总体成本计算,网络保险公司通常愿意支付赎金,即使在存在替代方案的情况下也是如此。尽管有上述建议,但由于担心客户的敏感数据在勒索网站被泄漏,会引发公共关系和法律后果,受害者除了支付赎金外,可能别无选择。

Emotet运营商可能会在2020年第四季度继续不加克制地向大量受害者传播恶意软件,然而,攻击运营商可能会出现类似于2019年底观察到的减少趋势,当时研究人员就观察到从2019年12月到2020年1月中旬的活动减少。尽管如此,Emotet仍然是各个组织面临的主要攻击威胁,因为它现在主要是其他恶意软件的传播程序,包括不同类型的勒索软件。CISA和MS-ISAC在2020年10月6日发布的一份警告中强调了这一点,该警告称,利用Emotet网络钓鱼电子邮件将针对州和地方政府的恶意网络攻击者大幅增加。企业应熟悉Emotet的TTP,并遵循CISA和MS-ISAC概述的缓解措施。

虽然加密货币挖掘恶意软件在安全团队的优先攻击列表中排名靠后,但上面提到的研究趋势表明,该恶意软件类别已经具备可能对组织产生重大影响的危险功能的潜力。如果攻击者开始使用预先存在的加密货币挖掘恶意软件感染,或使用加密货币挖掘恶意软件作为初始感染载体,则恶意软件操作人员就可以利用感染传播更危险的恶意软件,如勒索软件或其他变种,以泄漏盗窃来数据。如果加密货币挖掘恶意软件增加功能的趋势继续下去,研究人员很可能会在2020年第四季度和2021年初看到更多的攻击者使用这些感染作为攻击平台。

Android移动恶意软件仍然是影响网络安全的主导力量,由于Android操作系统设备的广泛使用(占所有智能手机用户的75%)以及恶意软件中传播的动态工具集,攻击者有可能在2020年第四季度之前继续使用Android恶意软件来攻击用户。除了一般的Android恶意软件,研究人员相信由于Cerberus Banking Trojan源代码的发布,银行和金融机构的欺诈企图将会激增。受此木马影响的组织应熟悉相关的TTP,以加强对受受攻击客户帐户的防御能力。

本文翻译自:https://www.recordedfuture.com/q3-malware-trends/