热门主题

DRDoS预警:那些被黑客盯上的对战游戏

2021-04-15 16:29:1017664人阅读

0x00 背景

传统的DDoS反射攻击通常会利用有缺陷的公网服务器实施反射放大攻击,反射源的数量决定了反射流量的大小。随着公共服务器的维护标准越来越安全,可被恶意利用的反射源也越来越少。

但是在黑产领域,攻击者从来没有放弃对新型放大攻击的挖掘。

百度安全智云盾团队在与黑客攻防对抗的过程中,感知到一种基于多种游戏服务器的反射攻击,主要利用了对战类游戏(Quake系列、Soldier of Fortune 2、Gold Rush、Code4、MDK等)的联机对战功能发起的攻击,攻击流量混杂着多种反射,并且反射源端口不固定,隐秘性强。智云盾团队在2秒内识别到攻击,实时对攻击流量做了隔离和清洗,保障用户免遭DDoS的伤害。

0x01 攻击分析

从2018年2月百度安全智云盾团队首次发现基于A2S_INFO协议的反射攻击以来(参考:DDoS新领域 隐藏在游戏里的反射源),不断的发现有新的游戏客户端被利用发起攻击。从A2S_INFO协议(Dota2、Aram、求生之路)到Code4游戏,均发现被利用发起反射放大攻击。

智云盾系统检测到攻击时,自动对流量进行采样,安全专家对采样包及时进行了深层次的分析。

攻击包分析

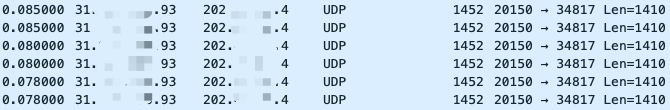

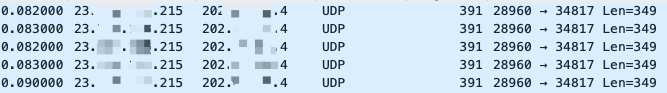

通过对智云盾的攻击包分析发现,反射的来源端口不固定,包长范围391-1452,部分数据包被标记为quake3,反射源来源端口如下图所示:

图1 反射源

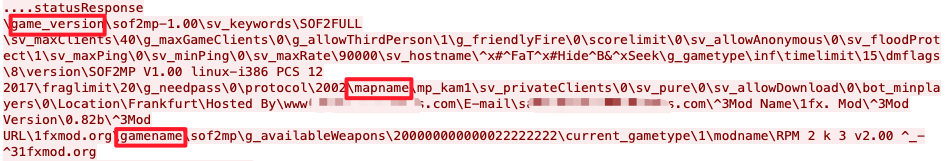

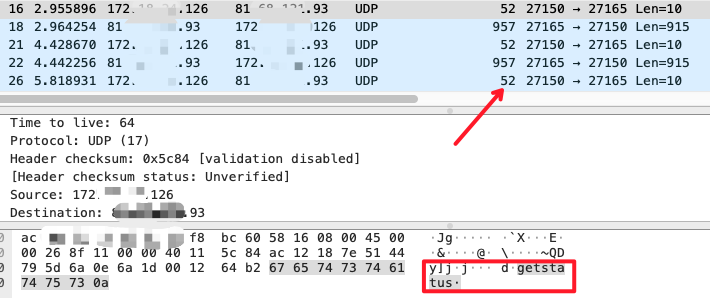

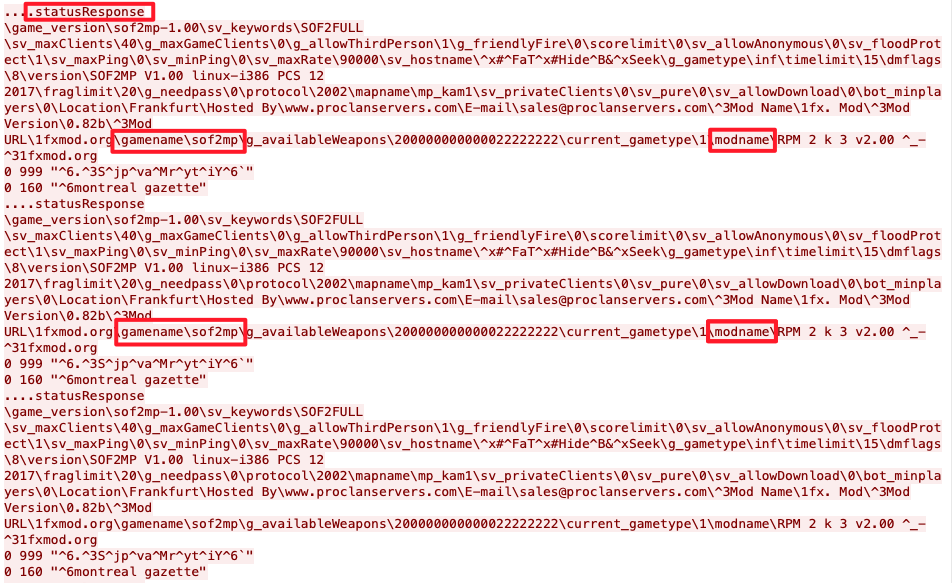

数据包中的攻击载荷包含了丰富的信息,攻击数据包的内容字符没有任何加密,其中一些字段能明显看出来自于游戏服务器,比如”gamename”,”mapname”,“game_version”等关键字样。如下图所示:

图2 关键字

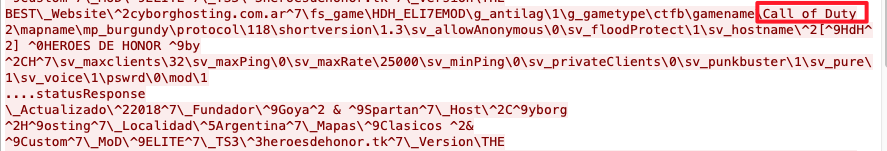

我们对gamename后的字段统计分析,共发现多类游戏名称:Call of Duty2/4、Rocket Arena、ETrun、goldrush、MDK、sof2mp、Code4、Aram等字符串,如下图所示(抽取两个):

图3 游戏名

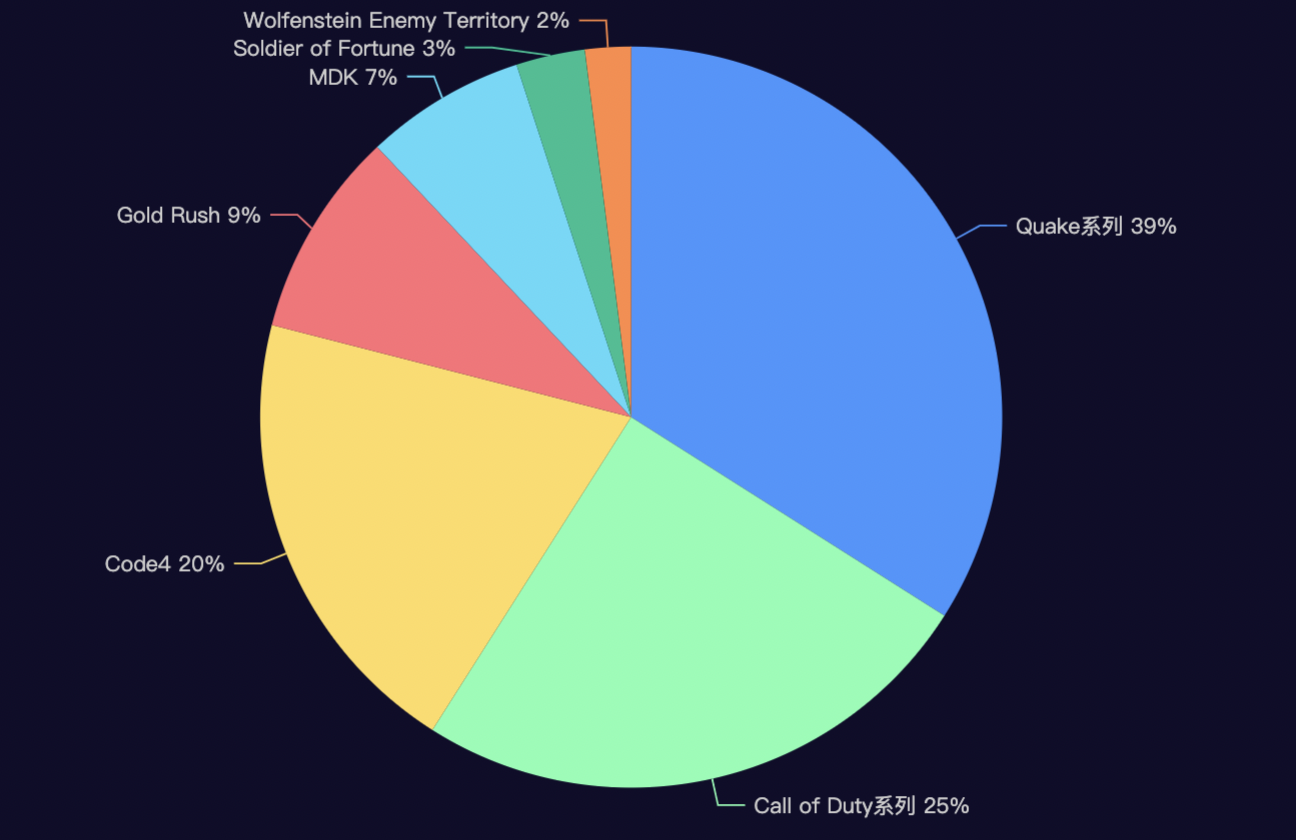

我们对提取到的游戏字符串进行搜索查询发现,共有两种游戏类型:第一人称射击类游戏包括sof2mp(全称:Soldier of Fortune2,下文详细介绍)、Call of Duty2/4、ETrun、goldrush,其中ETrun指的是《Wolfenstein:Enemy Territory》,与quake游戏引擎属于同族谱;第三人称射击类游戏包括MDK、Code4;也有我们之前研究过的基于A2S_INFO协议的Aram游戏。值得一提的是, Quake系列游戏均是利用了早期开发的雷神世界(QuakeWorld)的底层引擎。下图展示了攻击包来源的游戏类型占比:

图4 游戏类型占比

攻击复现

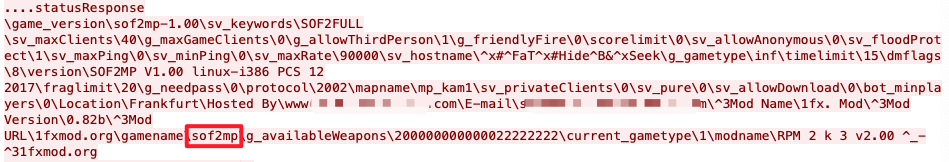

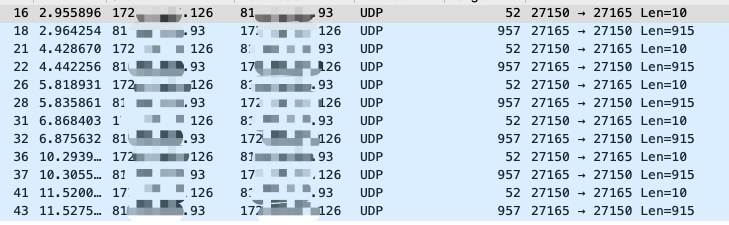

为了进一步分析攻击原理,我们在windows平台上下载了Soldier of Fortune2游戏(本次分析抽取其中一个,其他游戏原理类似),进入网络对战,进行抓包分析。抓包过程中发现了数据交互过程如下:

图5 游戏抓包的交互过程

进一步分析payload详情发现,游戏服务器响应数据包与本次捕获的部分数据包载荷一致,数据包中的statusResponse字样,我们猜测这是关联游戏服务器的响应字符串,数据包中的sof2mp的前四个字符sof2为游戏Soldier of Fortune2的缩写,这是一款第一人称的射击游戏。

图6 查询请求

图7 数据包的payload

通过上图的对比可以确认,这些攻击流量来自于Soldier of Fortune2游戏,基于早期对A2S_INFO协议的反射分析的研究,我们猜测这些流量来自于游戏内在线对战服务的响应。

放大倍数

按照我们前期对反射倍数的研究,科学的统计放大倍数,应当包含数据包协议头和网络帧间隙。详情参考《MEMCACHED DRDoS攻击趋势》一文。科学计算的放大倍数为(957+24)/84=11.67倍。

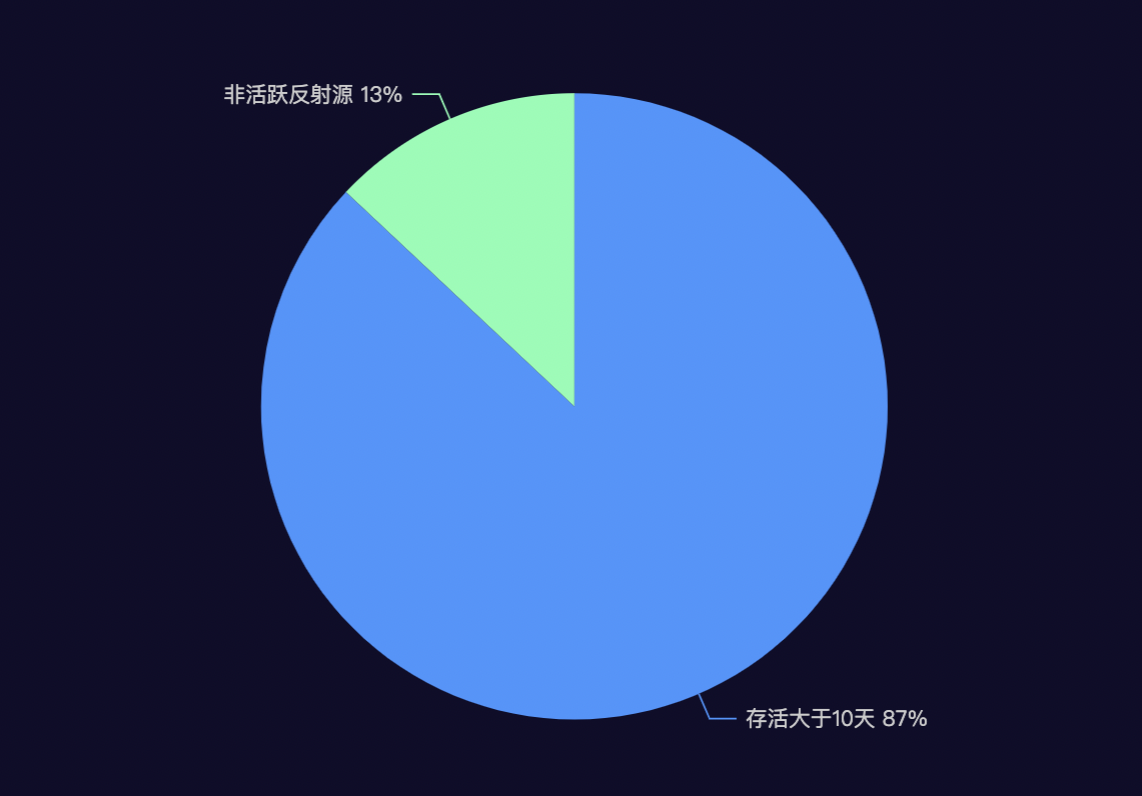

溯源分析

我们对top3来源端口的IP主动探测发现绝大多数端口仍然处于开放状态,我们猜测这些反射资源已经长期被黑客利用发动攻击,于是我们对最近半年参与发动此类反射攻击的IP进行统计分析发现,活跃度较高的(我们认为存活时间超过10天的资源为高活跃度资源)的反射资源高达87%,下图展示了活跃反射源占比

图8 活跃反射资源占比

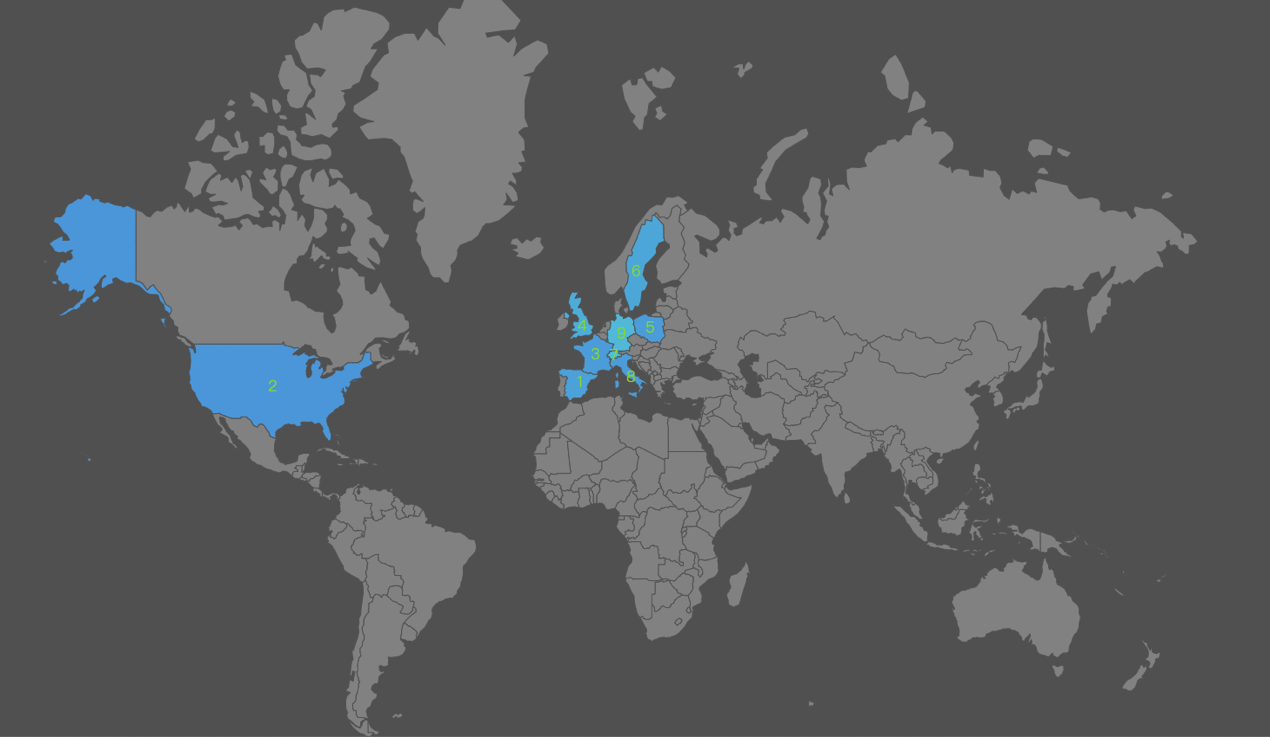

我们对捕获的反射源统计分析发现,主要来自于海外,这可能是由于国内通常网络链路通常存在检查策略,即使拥有反射资源也难以被利用发动反射。海外反射源中西班牙、美国和法国为top3,下图展示了反射源海外分布情况:

图9 反射源海外分布

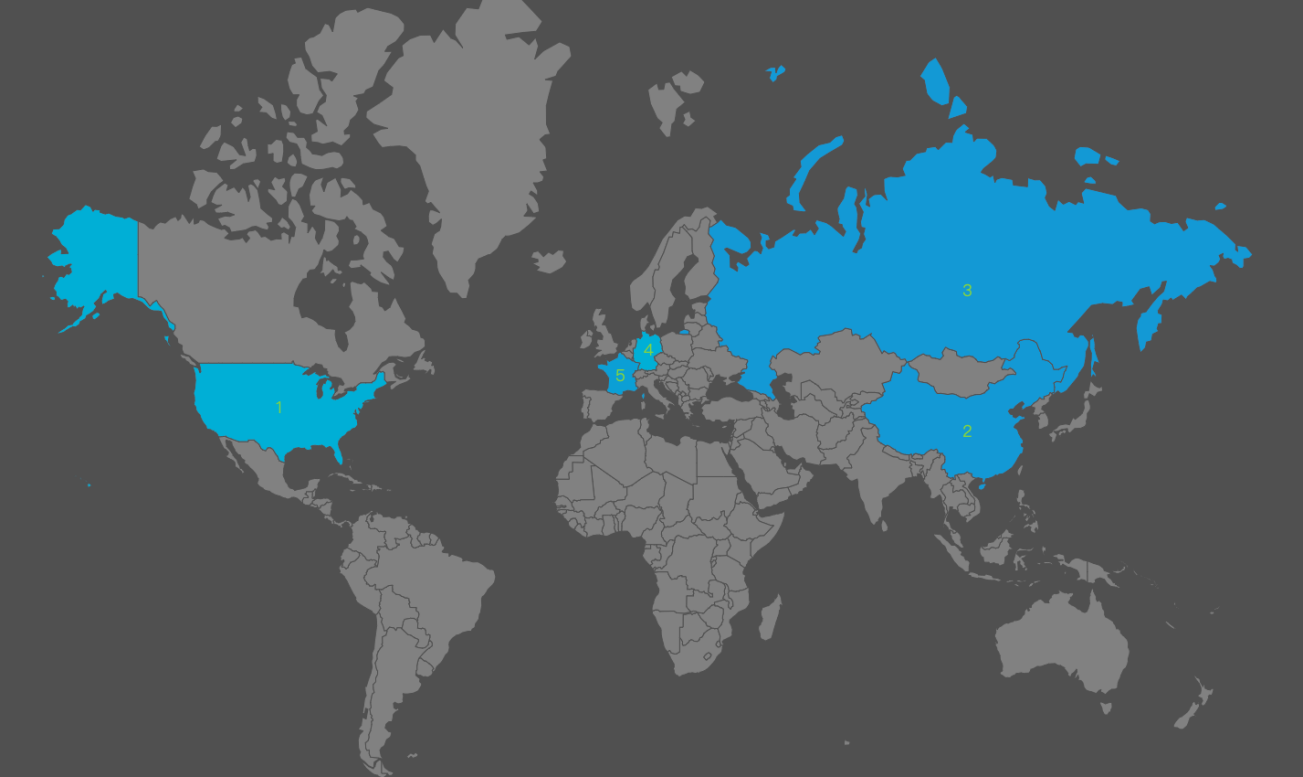

我们对反射源端口进行统计分析,攻击流量来源top3端口分别为28960、20150与20100,攻击来源端口在一定范围内随机,智云盾蜜罐系统通过部署多个节点捕获公网上的扫描与攻击行为,并进行记录。很巧的是,我们发现自3月以来捕获到大量的针对此类游戏服务的UDP大端口的扫描行为,溯源IP发现,这些扫描行为主要来自于美国和中国。

图10 恶意扫描来源

恶意扫描IP:

167.248.133.86(美国)

74.120.14.85(美国)

115.231.150.246(中国)

0x02 游戏类反射总结

从百度安全智云盾在2018年披露的基于A2S_INFO反射攻击以来,游戏类反射呈现上升趋势,由于对战类游戏通常利用UDP协议进行在线房间查询,攻击者通过伪造源IP为被攻击目标的IP地址向普通个人游戏客户端映射的公网IP或者一些租用的游戏服务器的公网IP发送查询请求(如:查询房间详情),由于这些游戏服务器通常未进行客户端校验,直接返回作战房间的信息,造成了流量的反射放大。

智云盾团队长期以来针对这类攻击进行过跟踪分析,游戏类反射呈现出上升趋势,下图展示了近半年的攻击趋势:

图11 游戏类反射的攻击态势

游戏类反射从早期利用Quake引擎开发的系列类游戏,到此次挖掘到的sof2、goldrush、ET等,攻击者热衷于使用对战类游戏作为反射源发动攻击,笔者猜测有以下几种原因:

1.游戏众多,反射源端口不固定,由于目前的DDoS防护设备根据来源端口实时封禁策略,黑客发动攻击更容易绕过防护系统

2.由于此类游戏设计之初,未考虑安全性,并且整改困难,这样黑客就可以长期利用发动攻击

3.攻击成本低,隐蔽性较高

0x03 防范建议

此次攻击仍然是攻击者基于UDP服务缺陷发起的DDoS反射放大攻击。反射攻击相比较传统的洪泛攻击具有更好的隐蔽性,并且流量更大的特点。从我们近期对新型攻击的监测发现,黑客在寻找新的攻击方式上不再拘泥于传统公共服务,而是对暴露在公网,并且具备一定规模的UDP服务都尝试利用作为反射源。

此次攻击仍然是攻击者基于UDP服务缺陷发起的DDoS反射放大攻击。反射攻击相比较传统的Flood攻击具有更好的隐蔽性,并且流量更大。从我们近期对游戏类反射攻击的监测发现,黑客在使用游戏类服务器时,不再拘泥于固定的一类游戏,而是混合多种游戏,进行攻击,攻击端口在一定范围内随机。可以参考以下方案进行防御:

对互联网服务

a.禁用UDP服务,不能禁用时,确保请求与响应不要有倍数关系

b.启用授权验证

对企业用户

a.如果没有UDP相关业务,可以在上层或者本机防火墙过滤掉UDP包

b.可以寻求运营商提供UDP黑洞的IP网段做对外网站服务

c.可以接入DDoS云防安全服务

0x04 智云盾团队介绍

智云盾防护系统基于百度安全成熟的防御技术,为数据中心建设安全基础设施。具备本地快速检测和防御DDoS,同时能自动化拓展T级云防。并集成一系列百度安全能力,在提高数据中心防御DDoS基础上,具备完善的安全威胁检测和防御能力。

作者:赤霄@百度安全智云盾

本篇文章为百度安全原创,转载请注明作者及来源。