研究人员近日发现一起传播恶意RAR的垃圾邮件活动,其中恶意的RAR文件就利用了新发现的WinRAR ACE漏洞来安装恶意软件。

上周,Checkpoint在博客中介绍了WinRAR UNACEV2.DLL库中潜藏了19年的漏洞,允许伪造的ACE文件在提取文件时可以提取到Windows开始菜单中。这样恶意可执行文件就获得了驻留,当用户再次登陆到Windows中后会自动启动。

为了修复该漏洞,WinRAR开发者直接移除了UNACEV2.DLL和ACE文件类型支持。但有超过5亿用户已经安装了WinRAR,恶意软件也会利用这些已经安装而未升级的版本进行发起攻击。

360威胁情报中心发推文称发现了一个分发恶意RAR文件的邮件,该文件提取后会释放一个后门文件感染计算机。

这是第一个通过利用WinRAR漏洞通过邮件传播的在野恶意软件。经过分析,该后门是MSF生成的,当UAC关闭时,后门会写入开始菜单文件夹中。样本参见https://www.virustotal.com/#/file/7871204f2832681c8ead96c9d509cd5874ed38bcfc6629cbc45472b9f388e09c/detection。

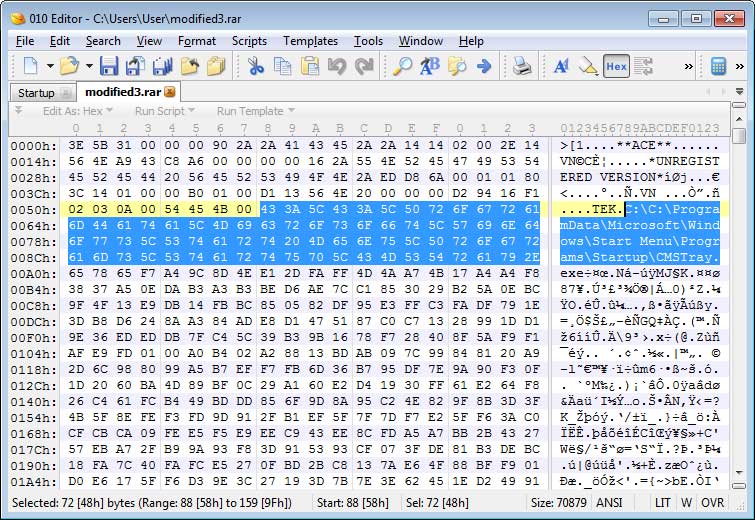

BleepingComputer研究人员下载样本并在十六进制编辑器中打开RAR文件可以看到漏洞利用计划提取文件到用户的开始菜单。

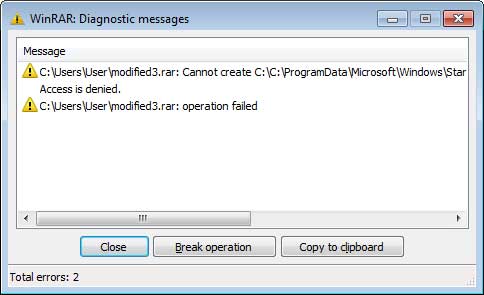

如果UAC在运行时尝试提取文件,因为缺乏权限无法将恶意软件释放到C:\ProgramData文件夹中。最终导致WinRAR显示访问被拒绝或者操作失败的错误信息,如图所示。

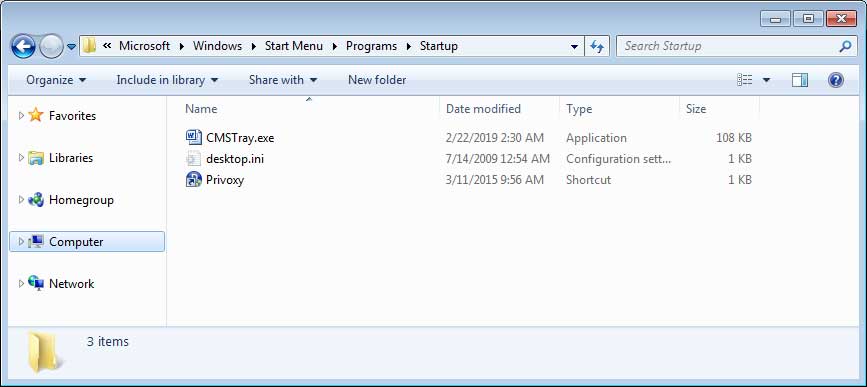

如果UAC被禁用或WinRAR以管理员权限运行,就会成功将恶意软件安装到C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\CMSTray.exe。

然后CMSTray.exe就被提取到用户的开始菜单文件夹中了,当用户下一次登陆时,该可执行文件就会启动。启动后,会复制CMSTray.exe到%Temp%\wbssrv.exe,并执行wbssrv.exe文件。

启动%Temp%\wbssrv.exe

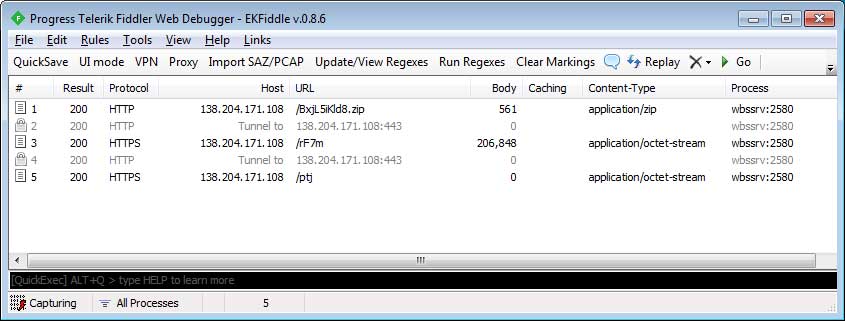

启动后,恶意软件会连接到http://138.204.171.108/来下载不同的文件,包括Cobalt Strike Beacon DLL。Cobalt Strike Beacon是一个渗透测试工具,常被犯罪分子用来获取受害者计算机的远程访问权限。

下载Cobalt Strike Beacon DLL

DLL文件加载后,攻击者就可以远程访问计算机,执行命令并在计算机所在网络中传播到其他计算机。

研究人员猜测未来会有更多尝试利用该漏洞的恶意软件和攻击活动出现,有可能会通过垃圾邮件也有可能是通过其他方法,需要注意的是一定要尽快升级到WinRAR的最新版本。如果无法升级,那么可以使用 0Patch的WinRAR micropatch补丁来解决该bug。

本文翻译自:https://www.bleepingcomputer.com/news/security/malspam-exploits-winrar-ace-vulnerability-to-install-a-backdoor/

翻译作者:ang010ela 原文地址:https://www.4hou.com/vulnerable/16407.html