热门主题

Adwind远控当前被广泛用于公共事业部门的攻击活动中

2019-09-12 13:44:2324841人阅读

攻击者通过使用URL重定向到恶意有效负载的恶意垃圾邮件(malspam)活动,使用Adwind远程访问木马(RAT)恶意软件攻击公用事业行业的实体。

Adwind(也称为jRAT,AlienSpy,JSocket和Sockrat)由其开发人员以恶意软件即服务(MaaS)模式分发给威胁参与者,并且能够逃避大多数主流反恶意软件解决方案的检测。虽然Adwind Trojan设法避免某些反恶意软件解决方案的检测,但基于沙箱和行为的防病毒软件应该能够成功检测并阻止它。

针对家庭和企业用户

他允许其运营商在不引起怀疑的情况下成功入侵目标电脑,并且执行一系列恶意任务,并通过窃取Chrome,IE和Edge等VPN证书和凭据等敏感信息来收集和解除受害者的按键信息。Adwind RAT还可以录制视频和声音,通过使用受感染机器的网络摄像头拍摄照片,同时还能加密货币和收获加密货币钱包信息。

自2013年以来,Adwind一直在进行这一轮攻击,其中RAT针对数十万来自各行各业的个人和实体,包括金融,电信,软件,能源和政府等。从以前检测到的恶意传播活动来看,大多数攻击者最常用的初始感染载体是垃圾邮件,这些邮件包含受感染的附件或链接,然后将目标重定向到主要有效负载的链接。

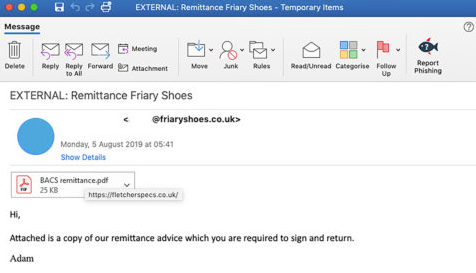

伪装成PDF附件的恶意网址

在公用事业部门雇员的收件箱中发现了用于感染此次特定行动受害者的电子邮件,这些雇员在成功绕过这些公司的电子邮件网关后,进入了这些邮箱。这些邮件是通过Friary Shoes一个被泄露的电子邮件账户发送的,该公司的服务器还被用来存储Adwind恶意软件的有效载荷,并将其发送到受害者的电脑上。

Cofense的研究人员发现:电子邮件的顶部是一个嵌入的图片,看起来像一个PDF文件附件,但实际上是一个带有嵌入超链接的jpg文件。当受害者点击附件时,他们会被带到感染网址hxxps://fletcherspecs[.]co[.]uk/,去下载初始有效负载。为了欺骗目标点击伪装成PDF附件的恶意链接,攻击者使用以下电子邮件正文:附件是我们汇款通知的副本,您需要签署并回复。

单击malspam消息中包含的下载链接后,目标机器上将删除Scan050819.pdf_obf.jar文件形式的初始有效负载。

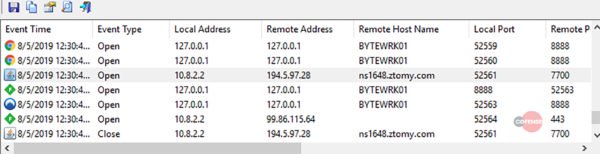

恶意软件将在执行时立即联系其命令和控制(C2)服务器,并将其收集的所有数据及其所有依赖项添加到C:\ Users \ Byte \ AppData \ Local \ Temp \文件夹中。感染链的下一步是在合法的taskkill Microsoft实用程序的帮助下找到并杀死任何众所周知的分析和防病毒软件,该实用程序旨在允许结束一个或多个进程。在Cofense报告的末尾,包括恶意软件样本哈希表、钓鱼攻击中使用的恶意url以及相关的攻击指标。

切换方法和诱饵

Cofense的研究人员还观察了其他一些协同攻击,这些攻击采用了大量的技术和诱饵来对网络进行各种攻击。就在上周,他们发现了一个鱼叉式网络钓鱼活动,借助Google Drive服务共享的文件来规避微软电子邮件网关,指在针对能源行业公司的员工。7月份,骗子们从他们通常使用的恶意网址切换到WeTransfer通知,帮助他们绕过微软,赛门铁克和Proofpoint开发的电子邮件网关。一个基本的HTML元素也被用来隐藏钓鱼登陆页面链接,使其不受反垃圾邮件解决方案的干扰,这种策略可以逃避Office 365 Advanced Threat Protection的安全检查并将其网络钓鱼电子邮件发送到American Express客户的收件箱中。

今年7月初,又有一场利用电子邮件发送虚假信息的活动被发现,当时该活动使用恶意的微软Word文档附件,用银行木马和RAT鸡尾酒感染目标。一个月前,Cofense还发现了一起滥用二维码的网络钓鱼活动,其运营商通过该活动将潜在目标重定向到登陆页面,同时避开指在阻止此类攻击的安全解决方案和控制措施。

本文翻译自:https://www.bleepingcomputer.com/news/security/adwind-remote-access-trojan-hits-utilities-sector/

转载自: https://www.4hou.com/info/19812.html

翻译作者:change