热门主题

DanaBot增添垃圾邮件发送功能

2018-12-12 19:55:1610722人阅读

DanaBot已经超出了银行木马类别。根据我们的研究,其运营商最近一直在测试电子邮件地址收集和垃圾邮件发送功能,能够滥用现有受害者的邮件帐户进行进一步的恶意软件分发。

除了这些新功能之外,我们还发现了DanaBot运营商与GootKit背后的罪犯合作的指标。GootKit是另一种先进的特洛伊木马,由非典型的独立组织运营。

一、从受害者的邮箱发送垃圾邮件

在分析用于针对几个意大利网络邮件服务用户(DanaBot于2018年9月在欧洲扩张的一部分)的webinjects时,之前未记录的功能引起了我们的注意。

根据我们的研究,注入目标网络邮件服务页面的JavaScript有两个主要特征:

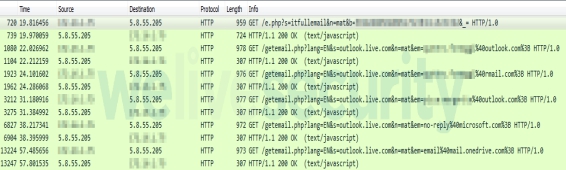

1.DanaBot从现有受害者的邮箱中收集电子邮件地址。通过在受害者登录后将恶意脚本注入目标Webmail服务的网页,处理受害者的电子邮件并将其找到的所有电子邮件地址发送到C&C服务器来实现。

图1 – DanaBot收集电子邮件

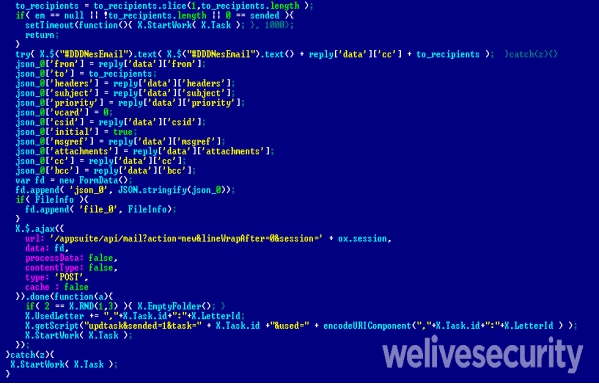

2.如果目标Webmail服务基于Open-Xchange套件(比如流行的意大利网络邮件服务libero.it ),DanaBot还会注入一个脚本,该脚本能够使用受害者的邮箱秘密的将垃圾邮件发送到收集的电子邮件地址。

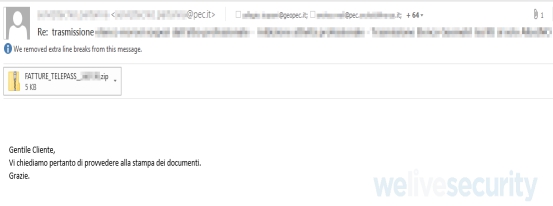

在受感染邮箱中,恶意电子邮件作为实际电子邮件的回复被发送,使其看起来好像邮箱所有者自己在发送邮件。此外,从配置为发送签名消息的帐户发送的恶意电子邮件将具有有效的数字签名。

有趣的是,攻击者对包含子字符串“pec”的电子邮件地址特别感兴趣,该字符串位于Italy-specific “certified electronic mail”。这可能表明DanaBot的作者专注于定位最有可能使用此认证服务的联系邮箱和公开管理电子邮箱。

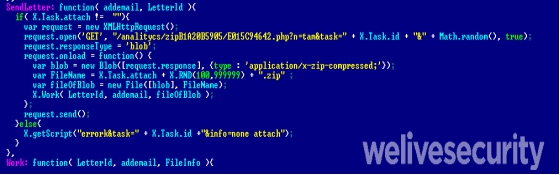

电子邮件包括从攻击者服务器预先下载的ZIP附件,其中包含诱饵PDF文件和恶意VBS文件。执行VBS文件会导致使用PowerShell命令下载更多恶意软件。

图2 – 从C&C服务器下载恶意ZIP的代码

图3 – 创建电子邮件和添加恶意ZIP附件的代码

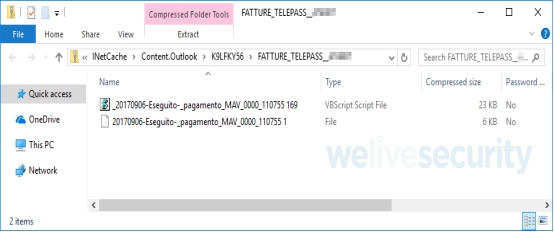

图4 – 最近以意大利为目标的攻击行动中包含恶意ZIP附件的垃圾邮件样本(来源:VirusTotal)

图5 – ZIP附件

在撰写本文时,上述恶意功能仅限于针对意大利;目标服务列在本博文的最后。

二、DanaBot 与GootKit之间的关联

在分析了DanaBot的C&C服务器上可用的恶意VBS文件后,我们发现它指向GootKit的downloader模块,GootKit是一种主要用于银行欺诈攻击的高级隐形木马。恶意VBS文件是自动生成的,并且每次访问时都是不同的。

这是我们第一次看到DanaBot分发其他恶意软件。到目前为止,据信DanaBot由一个封闭的组织经营。这种行为对于GootKit来说也是新的,GootKit被描述为一种私有工具,不是在地下论坛上出售,也是由一个封闭的组织经营。有趣的是,我们最近看到另一个GootKit被其他恶意软件分发,即臭名昭着的Emotet Trojan在其最新的黑色星期五和网络星期一行动中。

除了在DanaBot使用的服务器上存在GootKit之外,我们还发现了进一步的关联,表明DanaBot和GootKit的运营商之间存在合作。

首先,ESET的遥测能够将GootKit行动关联到DanaBot也使用的C&C服务器子网段和顶级域名(TLD)。DanaBot在176.119.1.0/24子网段中使用许多IP地址用作C&C和重定向(参见IoC)。虽然DanaBot域名每隔几天就会发生变化,但.co是他们最常见的TLD(例如egnacios [.] co,kimshome [.] co等)。DanaBot的C&C上的恶意载荷下载的GootKit样本,其C&C为funetax [.] co和reltinks [.] co。两个域名在一段时间内都解析为176.119.1.175。

其次,DanaBot和GootKit的.co域名均来自相同的域名注册商,即Todaynic.com,Inc,并且大多数共享同一dns服务器dnspod.com。

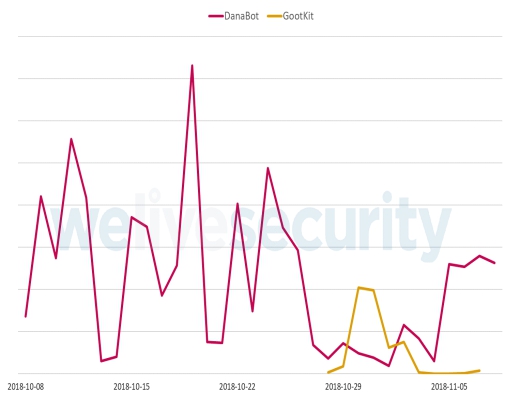

最后,在2018年10月29日开始的那一周,ESET的遥测显示DanaBot在波兰的分布显著减少;在同一周,波兰的GootKit活动激增。在飙升期间,GootKit在最近的波兰行动中使用与DanaBot相同的分发方法进行传播。

图6 – 2018年10月8日至11月8日期间波兰的DanaBot和GootKit活动

三、与其他恶意软件的相似性

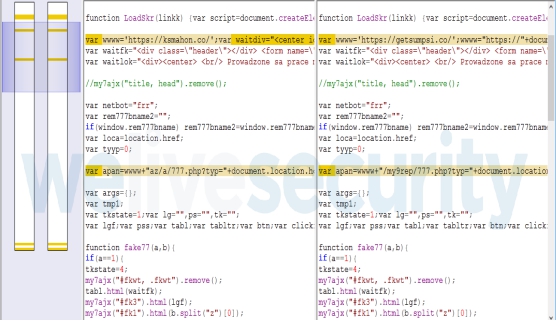

在分析DanaBot时,我们还注意到部分DanaBot的配置具有我们之前在其他恶意软件家族中看到的结构,例如Tinba或Zeus。这允许其开发人员使用类似的webinject脚本甚至重用第三方脚本。

有趣的是,一些脚本几乎与我们看到的BackSwap trojan所使用的脚本完全相同,包括命名约定和脚本在服务器上的位置。

图7 – BackSwap(左)和DanaBot(右)使用的脚本比较,橙色表示差异。

四、总结

我们的研究表明,DanaBot的范围比典型的银行木马更广泛,其运营商定期添加新功能,测试新的分发载体,并可能与其他网络犯罪团伙合作。

通过电子邮件地址获取功能定位的Webmail服务

· 基于Roundcube的服务

· 基于Horde的服务

· 基于Open-Xchange的服务

· aruba.it

· bluewin.ch

· email.it

· gmx.net

· libero.it

· mail.yahoo.com

· mail.google.com

· mail.one.com

· outlook.live.com

· tecnocasa.it

· tim.it

· tiscali.it

· vianova.it

垃圾邮件发送功能所针对的Webmail服务

· 基于Open-Xchange的服务

IoCs

VBS文件用于下载恶意软件的域名(撰写本文时为GootKit)

· job.hitjob[.]it

· vps.hitjob[.]it

· pph.picchio-intl[.]com

· dcc.fllimorettinilegnaegiardini[.]it

· icon.fllimorettinilegnaegiardini[.]it

· team.hitweb[.]it

· latest.hitweb[.]it

· amd.cibariefoodconsulting[.]it

GootKit下载程序模块使用的域名

· vps.cibariefoodconsulting[.]it

· ricci.bikescout24[.]fr

· drk.fm604[.]com

· gtdspr[.]space

· it.sunballast[.]de

活跃的DanaBot C&C服务器(截至2018年12月6日)

· 5.8.55[.]205

· 31.214.157[.]12

· 47.74.130[.]165

· 149.154.157[.]106

· 176.119.1[.]99

· 176.119.1[.]100

· 176.119.1[.]120

· 176.119.1[.]176

· 176.223.133[.]15

· 185.254.121[.]44

· 188.68.208[.]77

· 192.71.249[.]50

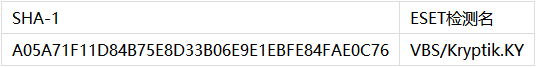

来自垃圾邮件的VBS文件样本

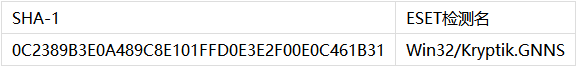

下载GootKit的样本

本文翻译自:https://www.welivesecurity.com/2018/12/06/danabot-evolves-beyond-banking-trojan-new-spam/

翻译作者:TRex 原文地址: http://www.4hou.com/web/15078.html